G-Suite

Synology NAS

Symantec

FortiGate

FortiAnalyzer

ติดต่อเรา

Lorem ipsum dolor sit amet, consectetur

adipiscing elit. Nullam fermentum fermentum

tortor nec dignissim. Nunc sit amet augue dui.

Integer vestibulum vel eros a sollicitudin. Nunc

in rutrum mi. Aliquam mollis ac urna eget

molestie. Aenean vel maximus nisi. Nullam

ligula nunc, iaculis eu leo accumsan,

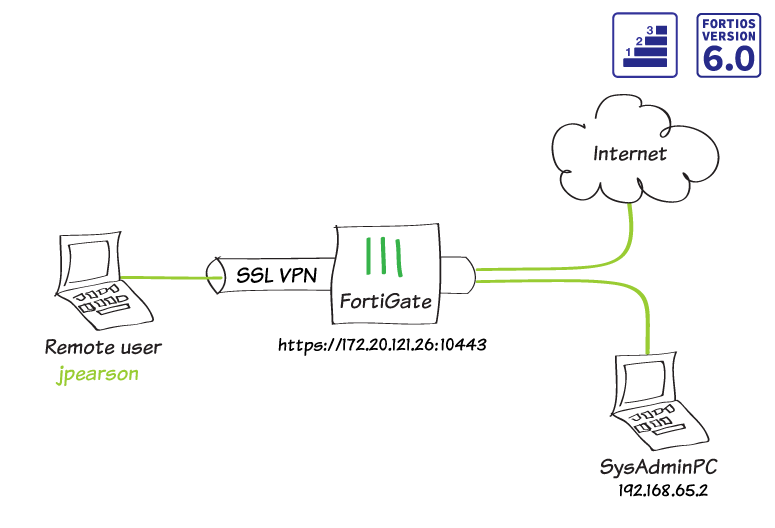

ในตัวอย่างนี้คุณจะอนุญาตให้ User Remote เข้าถึงเครือข่ายขององค์กรโดยใช้ SSL VPN เชื่อมต่อด้วยWeb mode โดยใช้ Web Browser หรือ Tunnel mode โดยใช้ FortiClient

Web mode อนุญาตให้ผู้ใช้เข้าถึงทรัพยากรเครือข่ายเช่น AdminPC ที่ใช้ในตัวอย่างนี้

สำหรับ User ที่เชื่อมต่อผ่าน Tunnel mode, การรับส่งข้อมูล (Traffic) ไปยังอินเทอร์เน็ตจะไหลผ่าน FortiGate, เพื่อนำการสแกนความปลอดภัย (Security scanning) ไปใช้กับการรับส่งข้อมูลนี้ ในระหว่างขั้นตอนการเชื่อมต่อ, FortiGate จะตรวจสอบด้วยว่ามีการติดตั้ง และปรับปรุงซอฟต์แวร์ป้องกันไวรัสของผู้ใช้ระยะไกล (Remote user) หรือไม่

ตัวอย่างนี้จะอนุญาตให้เข้าถึงสมาชิกของ Employee user group ที่สร้างขึ้นในคู่มือก่อนหน้านี้ (การสร้าง Security policy สำหรับ User ที่แตกต่างกัน)

1. แก้ไข SSL VPN portal สำหรับ Remote users

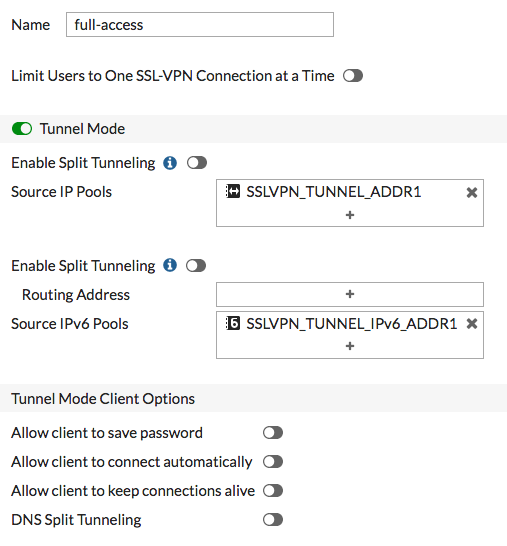

1.1 => ในการแก้ไข Full-access SSL VPN portal ให้ไปที่ “VPN > SSL-VPN Portals”, Full-access portal จะอนุญาตให้ใช้ Tunnel mode และ Web mode

=> ภายใต้ “Tunnel Mode”, ให้ปิดใช้งาน “Enable Split Tunneling” สำหรับทั้ง IPv4 และ IPv6 traffic เพื่อให้แน่ใจว่าการรับส่งข้อมูลทางอินเทอร์เน็ตทั้งหมดจะผ่าน FortiGate

=> ตั้ง “Source IP Pools” เพื่อใช้ช่วง Default IP “SSLVPN_TUNNEL-ADDR1”

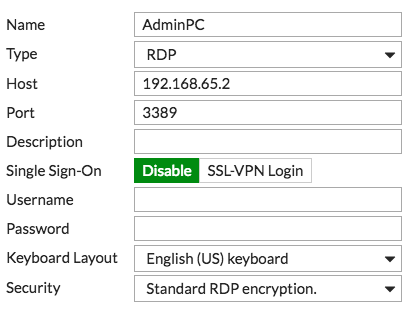

1.2 => ภายใต้ “Enable Web Mode”, ให้สร้าง Predefined Bookmarks สำหรับทรัพยากรภายใน (Internal resources) ที่ SSL VPN users ต้องเข้าถึง ในตัวอย่าง, Bookmark อนุญาตให้ผู้ใช้ระยะไกลเข้าถึง RDP กับคอมพิวเตอร์บนเครือข่ายภายใน

2. กำหนดค่า SSL VPN tunnel

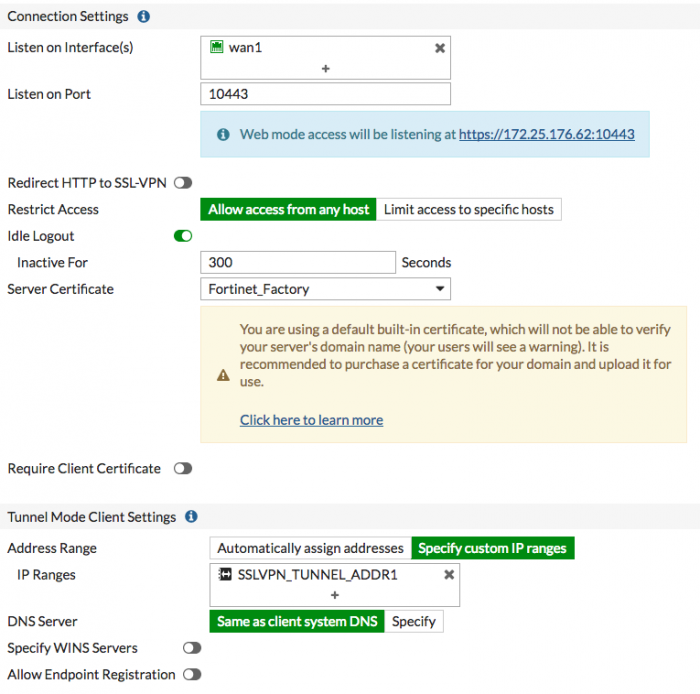

2.1 => ในการกำหนดค่า SSL VPN tunnel ให้ไปที่ “VPN > SSL-VPN Settings”

=> ตั้งค่า “Listen on Interface(s)” เป็น wan1 เพื่อหลีกเลี่ยงความขัดแย้งของพอร์ต (Port conflicts), ตั้งค่า “Listen on Port” เป็น 10443, ตั้งค่า “Restrict Access” เป็น Allow access from any host

=> ในตัวอย่าง, Fortinet_Factory certificate ถูกใช้เป็นใบรับรองเซิร์ฟเวอร์ (Server Certificate) เพื่อให้แน่ใจว่าการรับส่งข้อมูลมีความปลอดภัย คุณควรใช้ใบรับรองที่ลงนามโดย CA ของคุณเอง (CA-signed certificate)

=> ภายใต้ “Tunnel Mode Client Settings”, ให้ตั้งค่า “IP Range” เพื่อใช้ช่วง Default IP “SSLVPN_TUNNEL-ADDR1”

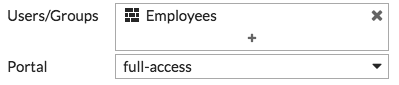

2.2 => ภายใต้ “Authentication/Portal Mapping”, คลิก Create New เพื่อเพิ่ม Employee user group และ Map เข้ากับ Full-access portal

=> หากจำเป็น, ให้ Map portal สำหรับ Users/Groups อื่นทั้งหมด

3. เพิ่ม Security policy สำหรับการเข้าถึงเครือข่ายภายใน และอินเทอร์เน็ต

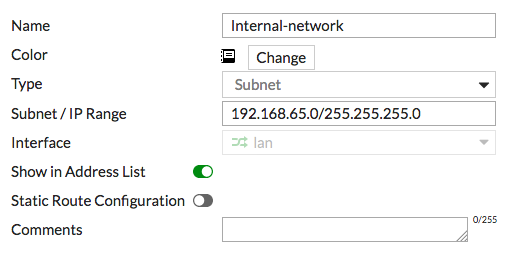

3.1 => ในการเพิ่ม Address สำหรับเครือข่ายท้องถิ่น (Local network), ให้ไปที่ “Policy & Objects > Addresses”

=> ตั้งค่า “Type” เป็น Subnet, “Subnet/IP Range” เป็น Local subnet และ “Interface” เป็น lan

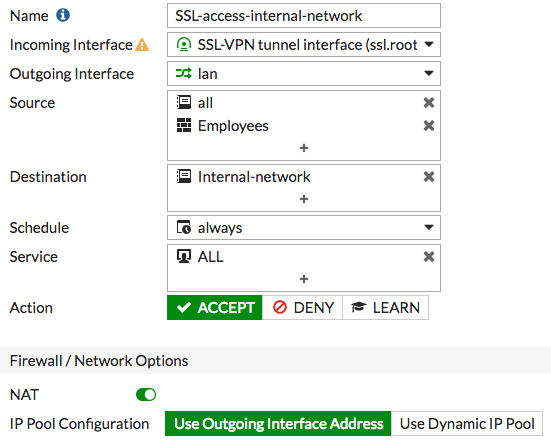

3.2 => ในการสร้าง Security policy ที่อนุญาตการเข้าถึงเครือข่ายภายในผ่าน VPN tunnel interface ให้ไปที่ “Policy & Objects > IPv4 Policy”

=> ตั้งค่า “Incoming Interface” เป็น ssl.root และ “Outgoing Interface” เป็น lan เลือก “Source” และตั้งค่า “Address” เป็น All และ “User” เป็น Employee user group, ตั้ง “Destination Address” เป็น Local network address, “Service” เป็น All และเปิดใช้งาน “NAT”

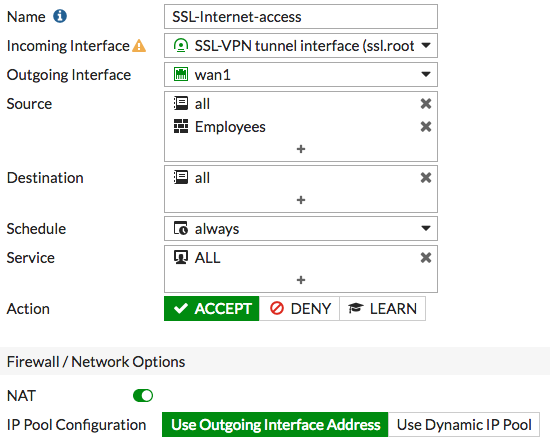

3.3 => เพิ่ม Security policy ที่สองที่อนุญาตให้ SSL VPN เข้าถึงอินเทอร์เน็ต

=> สำหรับ Policy นี้, ให้ตั้งค่า “Incoming Interface” เป็น ssl.root และ “Outgoing Interface” เป็น wan1 เลือก “Source” และตั้งค่า “Address” เป็น All และ “User” เป็น Employee user group

4. ตรวจสอบ Remote user’s OS และ Software

4.1 => ในการตรวจสอบว่า Remote users กำลังใช้อุปกรณ์ที่ทันสมัยเพื่อเชื่อมต่อกับเครือข่ายของคุณ คุณสามารถกำหนดค่า Host check สำหรับทั้งสองระบบปฏิบัติการ (รองรับสำหรับ Windows และ Mac OS) และ Software

=> คุณสามารถกำหนดค่า OS host check สำหรับระบบปฏิบัติการรุ่นที่ระบุ การตรวจสอบนี้รวมถึงตัวเลือกต่อไปนี้: อนุญาตให้อุปกรณ์เชื่อมต่อ, Block อุปกรณ์ หรือตรวจสอบว่า OS เป็น Version ล่าสุด Default action สำหรับ OS ทุก Version เป็น Allow

=> Software host สามารถตรวจสอบว่าอุปกรณ์มี AntiVirus software ที่รู้จักโดย Windows Security Center, Firewall software ที่รู้จักโดย Windows Security Center, ทั้งสอง หรือการตั้งค่าแบบกำหนดเอง

=> กำหนดค่าการตรวจสอบทั้งสองโดยใช้ CLI ต่อไปนี้:

config vpn ssl web portal

edit full-access

set os-check enable

config os-check-list {macos-high-sierra-10.13 | macos-sierra-10.12 | os-x-el-capitan-10.11 | os-x-mavericks-10.9 | os-x-yosemite-10.10 | windows-7 | windows-8 | windows-8.1 | windows-10 | windows-2000 | windows-vista | windows-xp}

set action {deny | allow | check-up-to-date}

end

set host-check {av | fw | av-fw| custom}

end

5. ผลลัพธ์

=> ขั้นตอนในการเชื่อมต่อกับ SSL VPN นั้นแตกต่างกันไปขึ้นอยู่กับว่าคุณกำลังใช้ Web Browser หรือ FortiClient

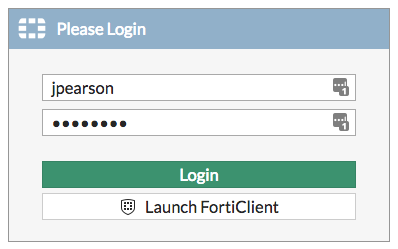

=> Web Browser:

=> ใช้อินเทอร์เน็ตเบราว์เซอร์ที่รองรับ, เชื่อมต่อกับ SSL VPN web portal โดยใช้ Remote gateway ที่กำหนดค่าใน SSL VPN settings (ในตัวอย่าง, https://172.25.176.62:10443) เข้าสู่ระบบ SSL VPN

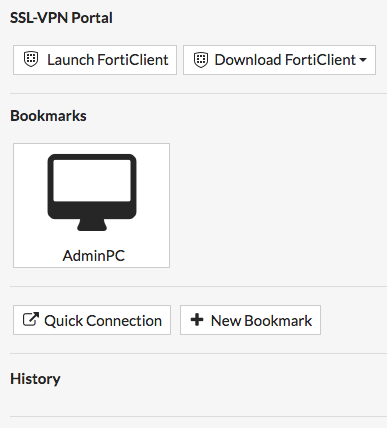

=> หลังจากตรวจสอบสิทธิ์แล้ว คุณสามารถเข้าถึง SSL-VPN Portal, จาก Portal นี้คุณสามารถเรียกใช้หรือดาวน์โหลด FortiClient, เข้าถึง Bookmarks หรือเชื่อมต่อกับทรัพยากรอื่นๆ โดยใช้เครื่องมือ Quick Connection

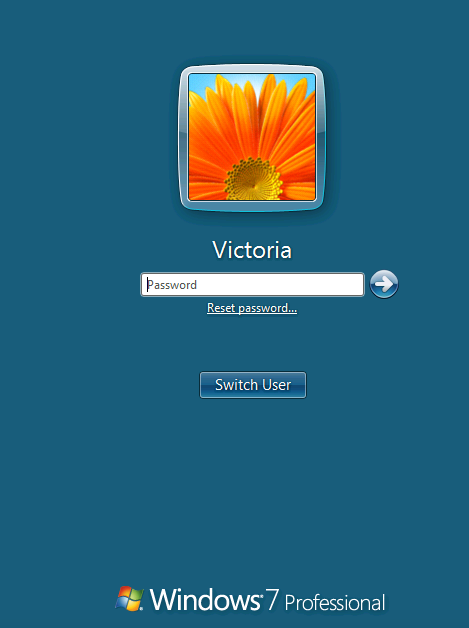

=> ในตัวอย่างนี้ การเลือก Bookmark ช่วยให้คุณสามารถเชื่อมต่อกับ AdminPC

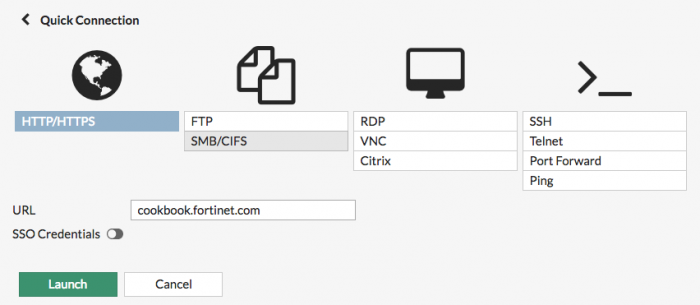

=> ในการเชื่อมต่ออินเทอร์เน็ต ให้เลือก Quick Connection เลือก HTTP/HTTPS, จากนั้นป้อน URL และเลือก Launch

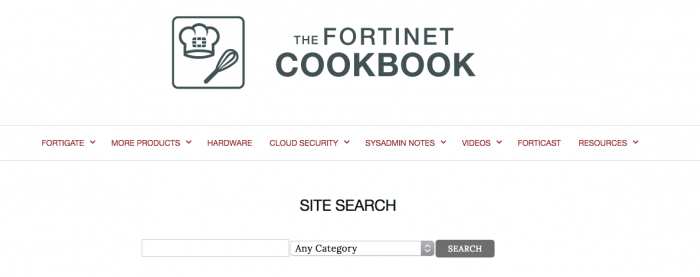

=> Website จะโหลดขึ้นมา

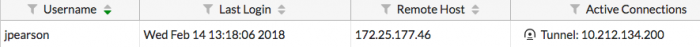

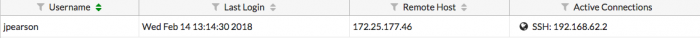

=> ในการดูรายการ User ที่เชื่อมต่อกับ SSL VPN ในปัจจุบัน ให้ไปที่ “Monitor > SSL-VPN Monitor” จะแสดง User ที่เชื่อมต่อกับ VPN

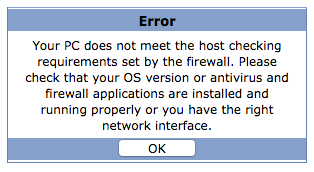

=> หาก Remote device fails ในการตรวจสอบ OS หรือ Host, ข้อความเตือนจะปรากฏขึ้นหลังจากการตรวจสอบความถูกต้องของ Portal

=> FortiClient:

=> หากคุณยังไม่ได้ดาวน์โหลด FortiClient สามารถดาวน์โหลดได้จาก www.forticlient.com

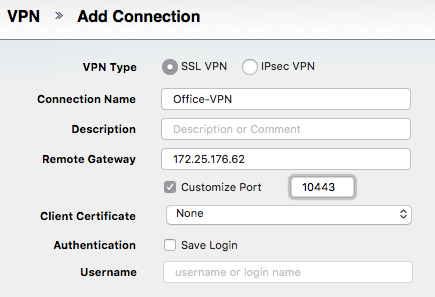

=> เปิด FortiClient Console และไปที่ “Remote Access”, จากนั้นเพิ่มการเชื่อมต่อใหม่

=> ตั้งค่า “VPN Type” เป็น SSL VPN, ตั้งค่า “Remote Gateway” เป็น IP ของ Listening FortiGate interface (ในตัวอย่าง, 172.25.176.62), เลือก “Customize Port” และตั้งค่าเป็น 10443

=> เลือก “Add”

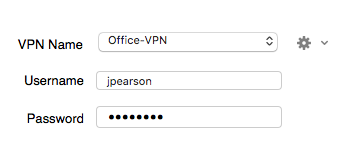

=> เข้าสู่ระบบ SSL VPN

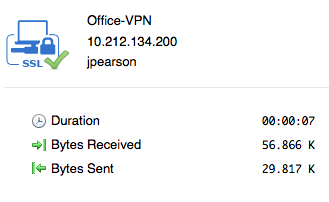

=> คุณสามารถเชื่อมต่อกับ VPN tunnel ได้

=> ในการดูรายการผู้ใช้ที่เชื่อมต่อกับ SSL VPN ในปัจจุบัน ให้ไปที่ “Monitor > SSL-VPN Monitor” จะแสดง User ที่เชื่อมต่อกับ VPN