G-Suite

Synology NAS

Symantec

FortiGate

FortiAnalyzer

ติดต่อเรา

Lorem ipsum dolor sit amet, consectetur

adipiscing elit. Nullam fermentum fermentum

tortor nec dignissim. Nunc sit amet augue dui.

Integer vestibulum vel eros a sollicitudin. Nunc

in rutrum mi. Aliquam mollis ac urna eget

molestie. Aenean vel maximus nisi. Nullam

ligula nunc, iaculis eu leo accumsan,

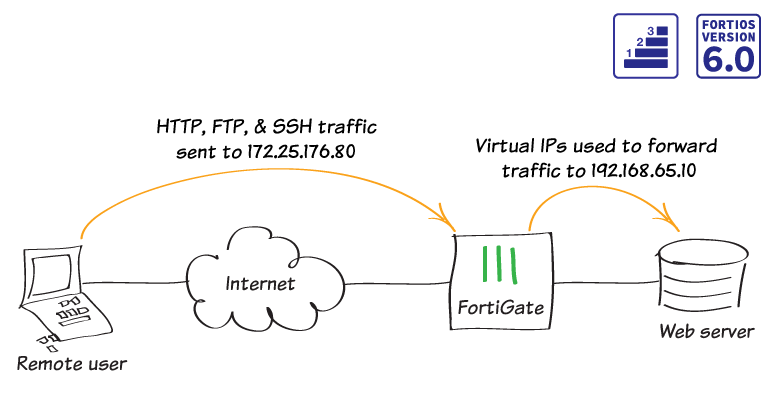

ในกรณีนี้จะกำหนดค่าการส่งต่อ port เพื่อเปิด port เฉพาะ และอนุญาตการเชื่อมต่อจากอินเทอร์ เน็ตเพื่อเข้าถึงเซิร์ฟเวอร์ที่อยู่ด้านหลัง FortiGate วิธีนี้ทำให้ผู้ใช้อินเทอร์เน็ตสามารถเข้าถึงเซิร์ฟเวอร์ผ่าน FortiGate โดยไม่ทราบที่อยู่ IP ภายในของเซิร์ฟเวอร์ ผู้ใช้สามารถเชื่อมต่อโดยใช้เฉพาะ port ที่เลือกเท่านั้น

1. สร้าง 3 Virtual IP Addresses

ในตัวอย่างนี้จะเปิด TCP port 8096 (HTTP), 21 (FTP) และ 22 (SSH) สำหรับผู้ใช้ระยะไกลเพื่อสื่อสารกับเซิร์ฟเวอร์หลัง Firewall. External IP Address ของเซิร์ฟเวอร์คือ 172.25.176.60 ซึ่งถูก mapped กับ Internal IP Address 192.168.70.10

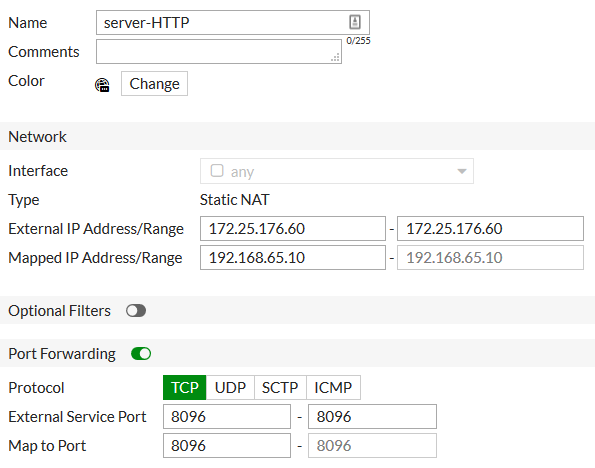

1.1 => ในการสร้าง Virtual IP (VIP) สำหรับ port 8096 ให้ไปที่ “Policy & Objects > Virtual IPs” และสร้าง Virtual IP Address ใหม่

=> ตั้งค่า “External IP Address/Range” เป็น 172.25.176.60 และตั้งค่า “Mapped IP Address/Range” เป็น 192.168.65.10

=> เปิดใช้งาน “Port Forwarding” ตั้งค่า “Protocol” เป็น TCP, ตั้งค่า “External Service Port” เป็น 8096 และตั้งค่า “Map to Port” เป็น 8096

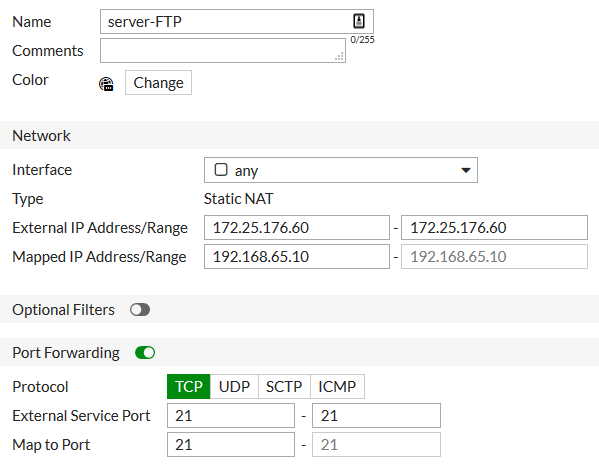

1.2 => สร้าง Virtual IP Address อันที่สอง สำหรับ port 21. ตั้งค่าทั้ง “External Service Port” และ “Map to port” เป็น 21

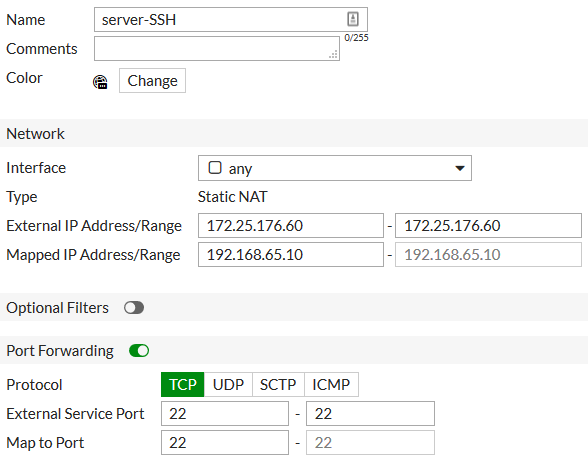

1.3 => สร้าง Virtual IP Address อันที่สาม สำหรับ port 22. ตั้งค่าทั้ง “External Service Port” และ “Map to port” เป็น 22

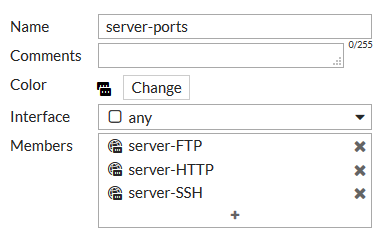

2. การเพิ่ม Virtual IP Addresses ใน Virtual IP Addresses group

2.1 => ในการเพิ่ม Virtual IP Addresses ใหม่ไปยัง Virtual IP Addresses group ให้ไปที่ “Policy & Objects > Virtual IPs” และสร้าง Group ใหม่

=> ตั้งค่า Virtual IP Addresses ใหม่ เป็น Members ของ Group

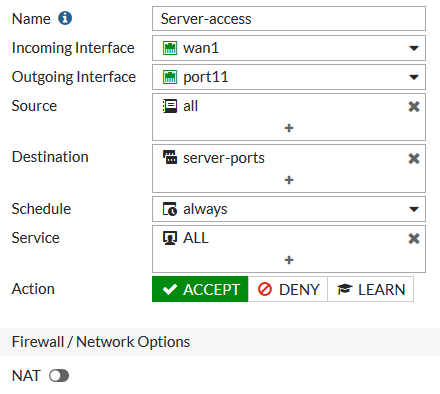

3. สร้าง Security Policy

3.1 => ในการอนุญาตให้ผู้ใช้อินเทอร์เน็ตเข้าถึงเซิร์ฟเวอร์ ให้ไปที่ “Policy & Objects > IPv4 Policy” และสร้าง Policy ใหม่

=> ตั้งค่า “Incoming Interface” เป็น Interface ที่ออกไปอินเทอร์เน็ต (ในที่นี้เป็น wan1), ตั้งค่า “Outgoing Interface” เป็น Interface เชื่อมต่อกับเซิร์ฟเวอร์ (ในที่นี้เป็น port11) และตั้งค่า “Destination Address” เป็น Virtual IP Addresses group (กลุ่มเว็บเซิร์ฟเวอร์ ในที่นี้เป็น server-ports)

=> NAT จะถูกปิดใช้งานสำหรับ Policy นี้ เพื่อให้เซิร์ฟเวอร์เห็นที่อยู่ต้นทางของแพ็กเก็ตที่ได้รับ

4. ผลลัพธ์

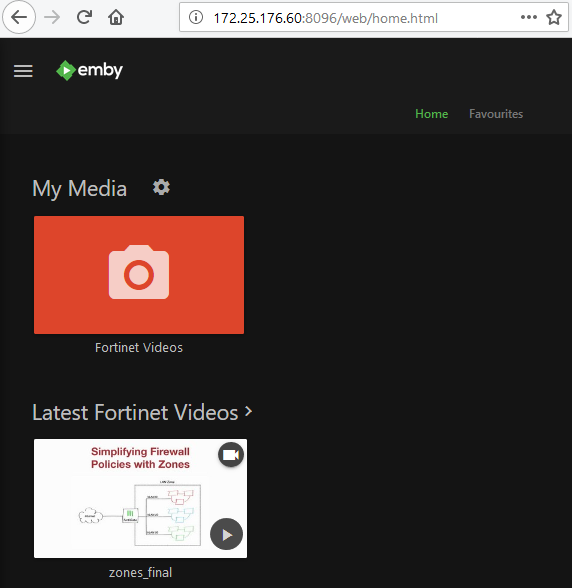

=> เพื่อให้แน่ใจว่า port TCP 8096 เปิดอยู่ ให้เรียกดู http://172.25.176.60:8096 (ตัวอย่าง)

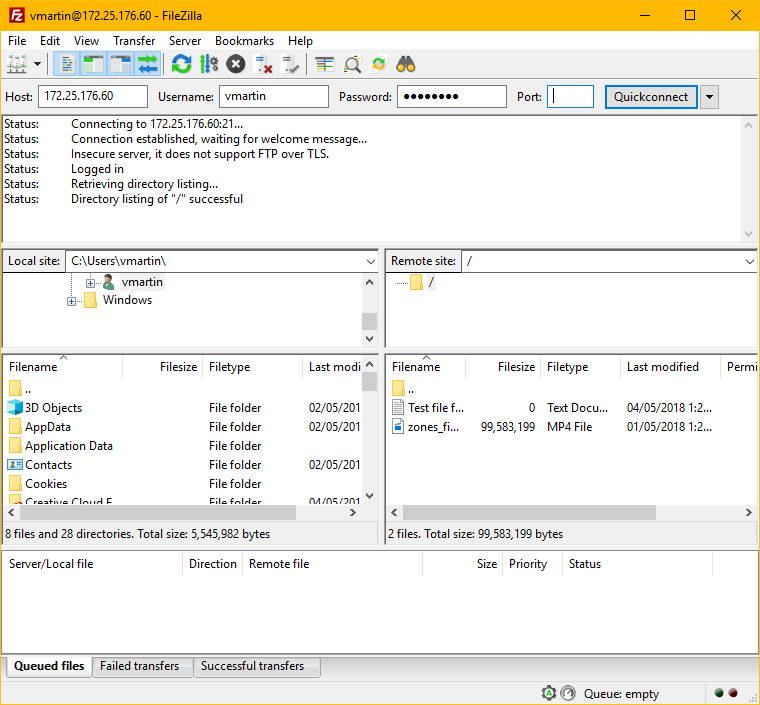

=> ถัดไป ตรวจสอบให้แน่ใจว่า port TCP 21 เปิด โดยใช้ FTP Client เพื่อเชื่อมต่อกับ FTP Server จากการเชื่อมต่อระยะไกลที่อีกด้านหนึ่งของ Firewall

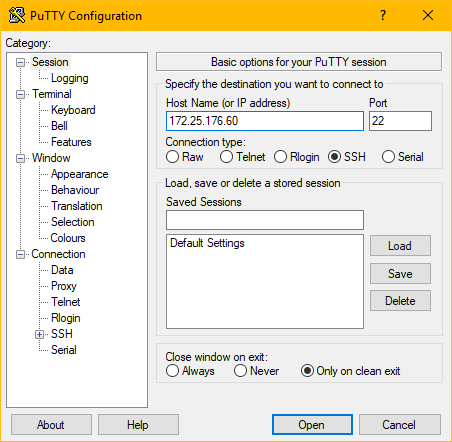

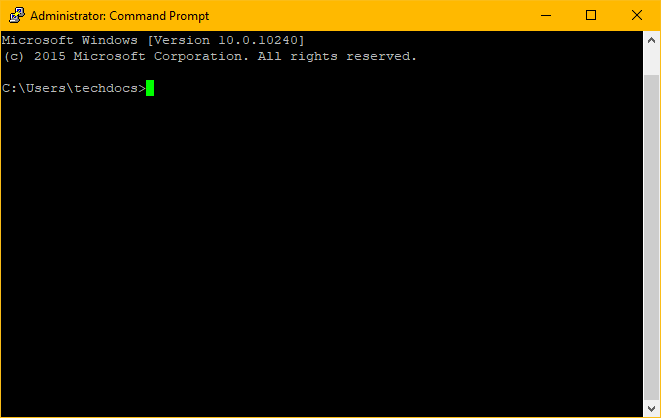

=> สุดท้าย ตรวจสอบให้แน่ใจว่า port TCP 22 เปิด โดยเชื่อมต่อกับ SSH Server จากการเชื่อมต่อระยะไกลที่อีกด้านหนึ่งของ Firewall