G-Suite

Synology NAS

Symantec

FortiGate

FortiAnalyzer

ติดต่อเรา

Lorem ipsum dolor sit amet, consectetur

adipiscing elit. Nullam fermentum fermentum

tortor nec dignissim. Nunc sit amet augue dui.

Integer vestibulum vel eros a sollicitudin. Nunc

in rutrum mi. Aliquam mollis ac urna eget

molestie. Aenean vel maximus nisi. Nullam

ligula nunc, iaculis eu leo accumsan,

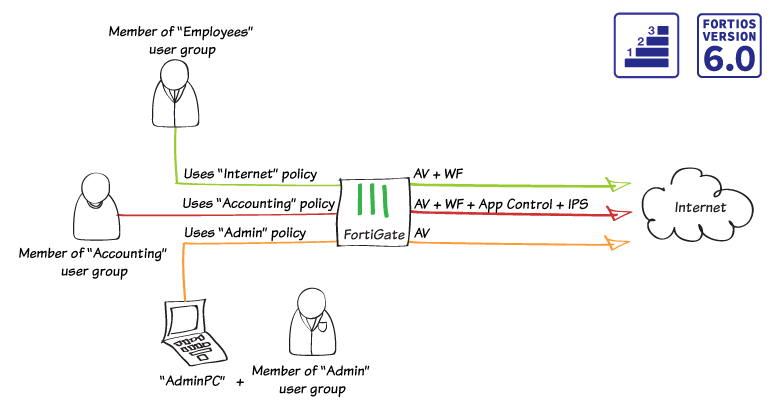

ในกรณีนี้คุณจะสร้าง Security policy หลายอัน ซึ่งจะนำการตรวจสอบความปลอดภัยไปใช้กับUser ที่แตกต่างกันตาม User group ที่พวกเขาอยู่

ตัวอย่างนี้มี IPv4 policies จำนวน 3 ข้อ :

=> Internet : Policy ที่ Employee user group ใช้ในการเข้าถึงอินเทอร์เน็ต คุณใช้ FortiGate เพื่อนำการตรวจสอบความปลอดภัยไปใช้กับการรับส่งข้อมูล

=> Accounting : Policy ที่ Accounting user group ใช้เพื่อเข้าถึงอินเทอร์เน็ต คุณใช้ FortiGate เพื่อใช้การตรวจสอบความปลอดภัยที่เพิ่มขึ้นเพื่อปกป้องข้อมูลที่มีความละเอียดอ่อน

=> Admin : Policy ที่ Admin user group ใช้เชื่อมต่อจากคอมพิวเตอร์ที่เฉพาะเจาะจงเพื่อเข้าถึงอินเทอร์เน็ต คุณใช้ FortiGate เพื่อตรวจสอบความปลอดภัยอย่างจำกัด

1. การสร้าง Employee user, user group, และ Internet policy

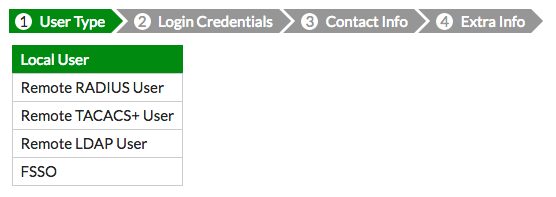

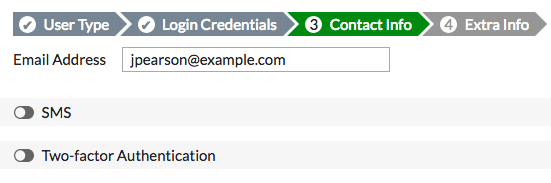

1.1 => ในการสร้าง User ใหม่ ให้ไปที่ “User & Device > User Definition” (ในตัวอย่าง Account จะเรียกว่า jpearson)

=> ในส่วน “User Type”, เลือก Local User

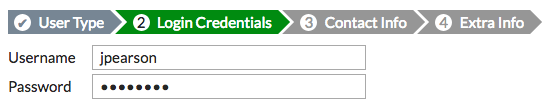

1.2 => ในส่วน “Login Credentials” ให้ตั้ง Username และ Password

1.3 => ในส่วน “Contact info”, ตั้งค่า Email Address ของ User

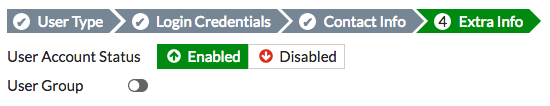

1.4 => ในส่วน “Extra Info”, ตรวจสอบว่า “User Account Status” เปิดใช้งาน (Enabled) แล้ว

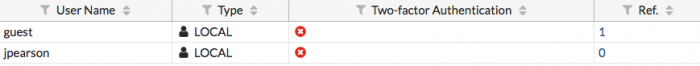

1.5 => FortiGate ของคุณจะแสดงรายชื่อ User ใหม่

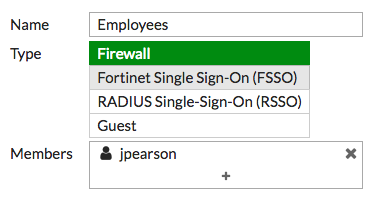

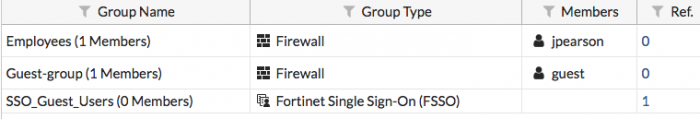

1.6 => ในการสร้าง User group ใหม่ ให้ไปที่ “User & Device > User Groups” (ในตัวอย่าง Group นี้จะเรียกว่า Employees) เพิ่มผู้ใช้ jpearson ในรายการ Members

1.7 => FortiGate ตอนนี้แสดง user group ใหม่

1.8 => ในการแก้ไข Internet policy ให้ไปที่ “Policy & Objects > IPv4 Policy”

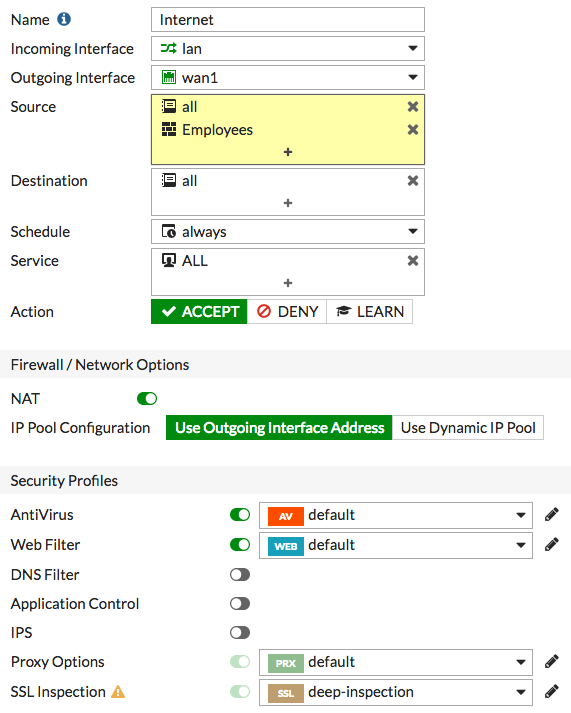

=> สำหรับ “Source” ให้ตั้งค่า “Address” เป็น all และ “User” เป็น Employees group

=> ภายใต้ “Security Profiles”, ให้เปิดใช้งาน AntiVirus และ Web Filter ตั้งค่าทั้งสองเป็น Default

=> “SSL Inspection” ถูกเปิดใช้งานโดยค่าเริ่มต้น ตั้งค่าเป็น deep-inspection

2. การสร้าง Accounting user, user group, และ Internet policy

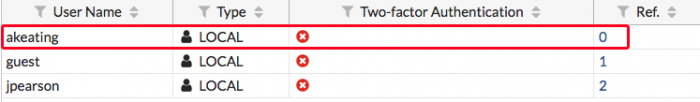

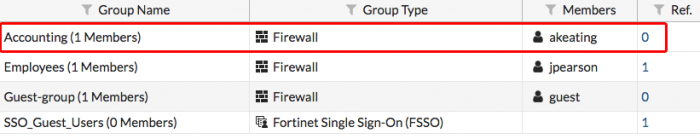

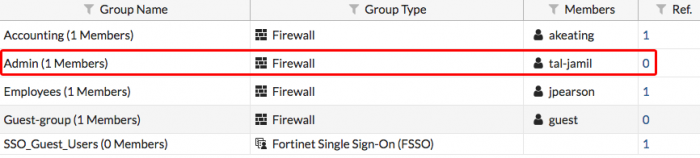

2.1 => ในการสร้าง User รายอื่น ให้ไปที่ “User & Device > User Definition” (ในตัวอย่างคือ Akeating)

2.2 => ในการสร้าง User group อื่น ให้ไปที่ “User & Device > User Groups” (ในตัวอย่างคือ Accounting) เพิ่มผู้ใช้ akeating ในรายชื่อ Members

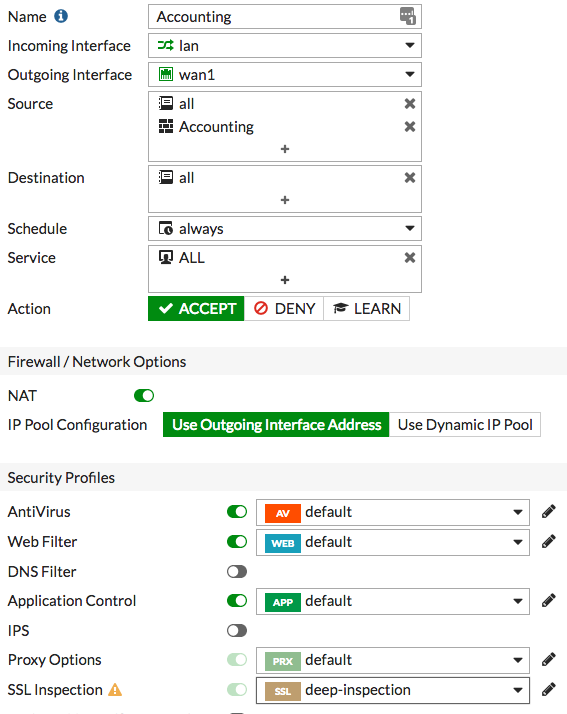

2.3 => ในการสร้าง Accounting policy ใหม่ ให้ไปที่ “Policy & Objects > IPv4 Policy”

=> สำหรับ “Source”, ให้ตั้งค่า “Address” เป็น all และ “User” เป็น Accounting group

=> ภายใต้ “Security Profiles”, ให้เปิดใช้งาน AntiVirus, Web Filter, Application Control และ IPS ตั้งค่าทั้งหมดเป็น Default

=> “SSL Inspection” ถูกเปิดใช้งานโดยค่าเริ่มต้น ตั้งค่าเป็น deep-inspection

3. การสร้าง Admin user, user group, device, และ Internet policy

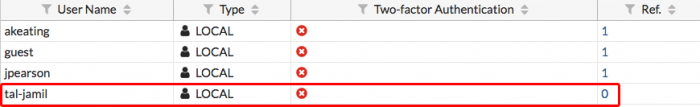

3.1 => ในการสร้าง User รายอื่น ให้ไปที่ “User & Device > User Definition” (ในตัวอย่างคือ tal-jamil)

3.2 => ในการสร้าง User group อื่น ให้ไปที่ “User & Device > User Groups” (ในตัวอย่างคือ Admin) เพิ่มผู้ใช้ tal-jamil ในรายการ Members

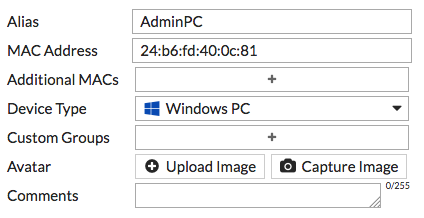

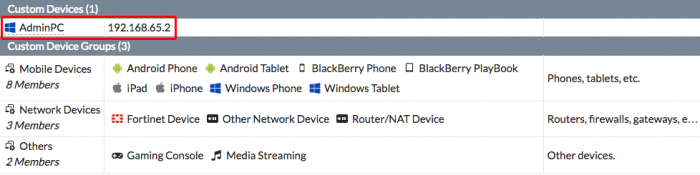

3.3 => ในการเพิ่ม Device ใหม่ ให้ไปที่ “User & Device > Custom Devices & Groups”

=> ตั้ง “Alias” เป็น AdminPC และป้อน MAC Address ของ PC. เลือกประเภทอุปกรณ์ใน “Device Type”

3.4 => PC จะแสดงอยู่ในรายการ “Custom Devices”

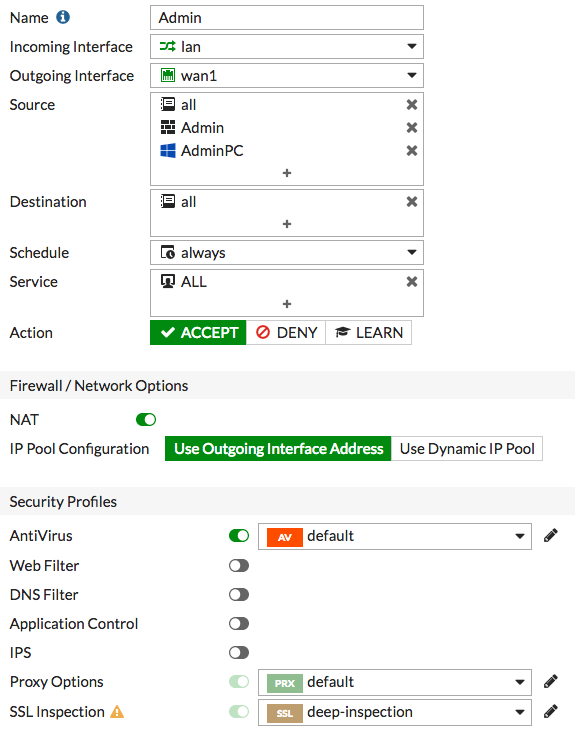

3.5 => ในการสร้าง Admin policy ใหม่ ให้ไปที่ “Policy & Objects > IPv4 Policy”

=> สำหรับ “Source”, ให้ตั้งค่า “Address” เป็น all, “User” เป็น Admin group และ “Device” เป็น AdminPC

=> ภายใต้ “Security Profiles” ให้เปิดใช้งาน AntiVirus และตั้งค่าเป็น Default

=> “SSL Inspection” ถูกเปิดใช้งานโดยค่าเริ่มต้น ตั้งค่าเป็น deep-inspection

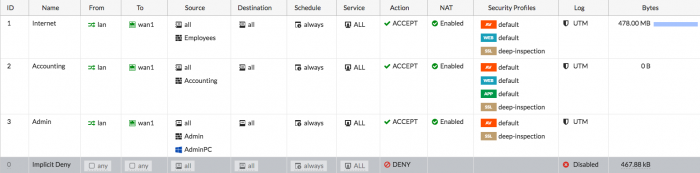

4. ลำดับตาราง Policy

4.1 => ในการดูตาราง Policy ให้ไปที่ “Policy & Objects > IPv4 Policy” เลือกมุมมอง “By Sequence” ซึ่งจะแสดง Policy ตามลำดับที่ FortiGate ของคุณใช้

=> ปัจจุบัน Policy มีการจัดเรียงตามลำดับที่คุณสร้างขึ้น โดยมี Policy ที่เก่าที่สุดที่ด้านบนของรายการ

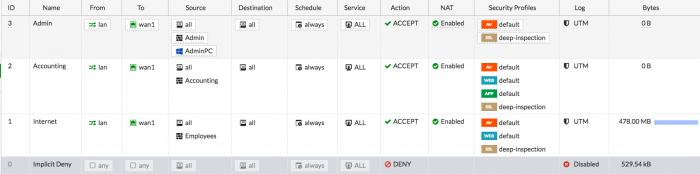

4.2 => ในการให้ปริมาณการใช้ข้อมูลที่ถูกต้องไหลผ่านแต่ละ Policy คุณต้องจัดเรียงเพื่อให้ Policy ที่เฉพาะเจาะจงมาก ขึ้นไปอยู่ที่ด้านบนสุด

=> ในการจัดเรียง Policy ใหม่ ให้เลือก Column ทางด้านซ้ายสุด (ในตัวอย่างคือ ID) และลาก Policy ไปยังตำแหน่งที่ต้องการ

5. ผลลัพธ์

=> จาก PC เครื่องใดก็ได้ในเครือข่ายภายใน ให้พยายามเรียกดูอินเทอร์เน็ต

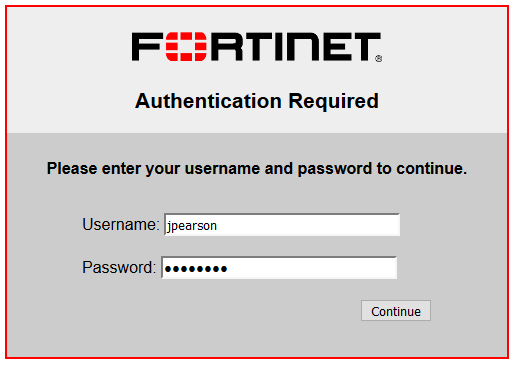

หน้าจอเข้าสู่ระบบจะปรากฏขึ้น ใช้บัญชี jpearson เพื่อเข้าสู่ระบบ หลังจากการ Authentication คุณจะสามารถเชื่อมต่อกับอินเทอร์เน็ตได้

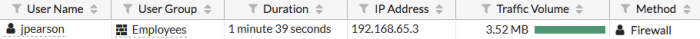

=> ไปที่ “Monitor > Firewall User Monitor”, รายการจะแสดง jpearson ว่า “online”

=> คลิกขวาที่ Account และเลือก “Deauthenticate”

=> บน PC เครื่องเดียวกัน พยายามเรียกดูอินเทอร์เน็ตอีกครั้ง คราวนี้เข้าสู่ระบบโดยใช้บัญชี akeating

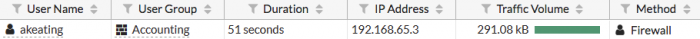

=> “Firewall User Monitor” จะแสดงให้เห็นว่า akeating มีสถานะ “online” และคุณสามารถเข้าถึงอินเทอร์เน็ตได้

=> จาก AdminPC พยายามเรียกดูอินเทอร์เน็ต แล้วเข้าสู่ระบบโดยใช้บัญชี tal-jamil

=> ตอนนี้ “Firewall User Monitor” จะแสดงให้เห็นว่า tal-jamil มีสถานะ “online” แล้ว และคุณสามารถเข้าถึงอินเทอร์เน็ตได้

=> หากคุณพยายามเข้าสู่ระบบจากอุปกรณ์อื่น ๆ โดยใช้บัญชี tal-jamil, บัญชีจะถูกตรวจสอบสิทธิ์ อย่างไรก็ตามคุณจะไม่สามารถเข้าถึงอินเทอร์เน็ตได้

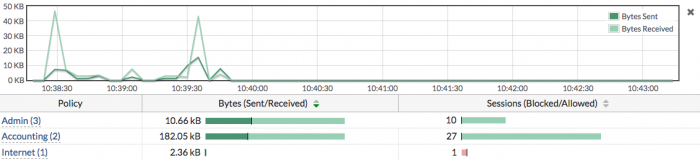

=> ไปที่ “FortiView”, ภายใต้ “All Segments”, เลือก Policies และเลือกมุมมอง 5 minutes

=> คุณสามารถเห็น Traffic ของทั้ง 3 Policies และปริมาณการใช้งานของผู้ใช้แต่ละรายไหลผ่าน Policy ที่ถูกต้อง