G-Suite

Synology NAS

Symantec

FortiGate

FortiAnalyzer

ติดต่อเรา

Lorem ipsum dolor sit amet, consectetur

adipiscing elit. Nullam fermentum fermentum

tortor nec dignissim. Nunc sit amet augue dui.

Integer vestibulum vel eros a sollicitudin. Nunc

in rutrum mi. Aliquam mollis ac urna eget

molestie. Aenean vel maximus nisi. Nullam

ligula nunc, iaculis eu leo accumsan,

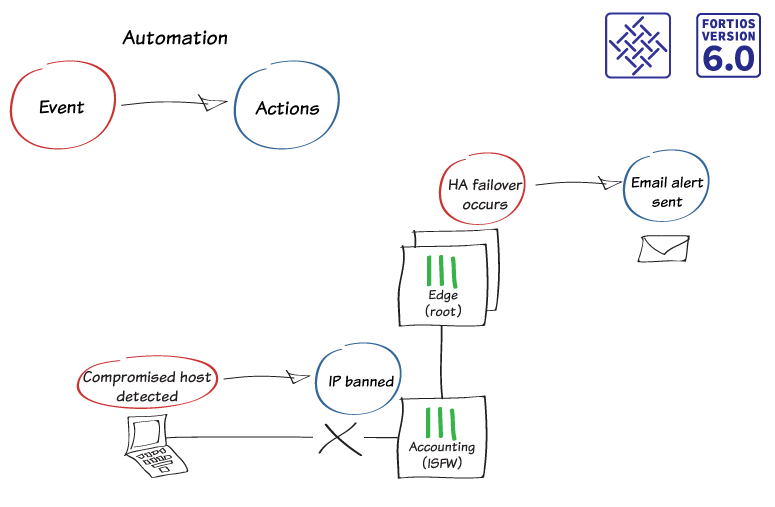

ในกรณีนี้ คุณกำหนดค่า Automation stitches สำหรับ Fortinet Security Fabric โดยแต่ละ Automation pair จะมี event trigger และมี Action อย่างน้อยหนึ่งอย่างซึ่งช่วยให้คุณสามารถตรวจสอบเครือข่ายของคุณ และดำเนินการที่เหมาะสมเมื่อ Security Fabric ตรวจพบภัยคุกคาม คุณสามารถใช้ Automation stitches เพื่อตรวจจับเหตุการณ์จากแหล่งใดๆ ใน Security Fabric และใช้การดำเนินการกับปลายทางใดๆ ได้

ในตัวอย่างนี้ คุณสร้าง Automation stitches ต่อไปนี้ :

=> แบน IP Address ของ Host ที่ถูกบุกรุก

=> ส่งอีเมล์แจ้งเตือนเมื่อเกิดความล้มเหลวของ HA

ในตัวอย่างนี้ Security Fabric ประกอบด้วย Edge ซึ่งเป็น HA cluster ที่เป็น root FortiGate ของ Security Fabric และอุปกรณ์ ISFW FortiGate สามอุปกรณ์ (Accounting, Marketing, และ Sales) คุณกำหนดค่า Automation stitches บน root FortiGate และการตั้งค่าจะซิงโครไนซ์กับอุปกรณ์ FortiGate อื่นๆ ใน Security Fabric

1. สร้าง Automation stitches

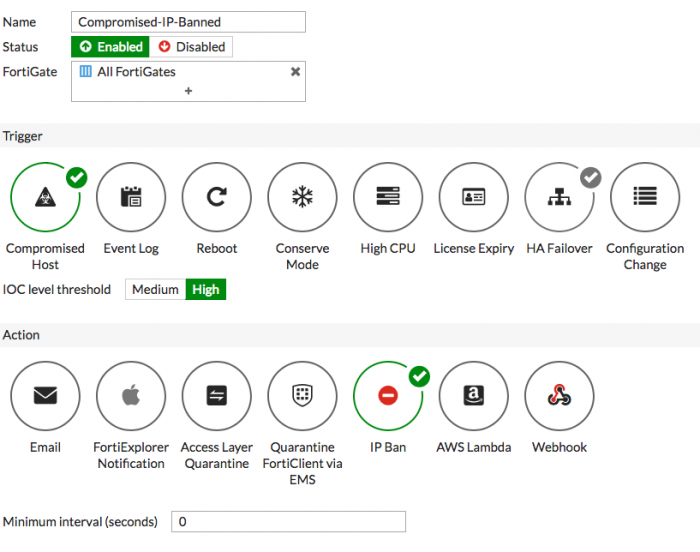

1.1 => ในการสร้าง Automation stitches ใหม่ ในการแบน IP Address ของ Host ที่ถูกบุกรุก ให้ไปที่ “Security Fabric > Automation”

=> ตั้งค่า “FortiGate” เป็น All FortiGates

=> ตั้งค่า “Trigger” เป็น Compromised Host, ตั้งค่า “IOC level threshold” เป็น High

=> ตั้งค่า “Action” เป็น IP Ban

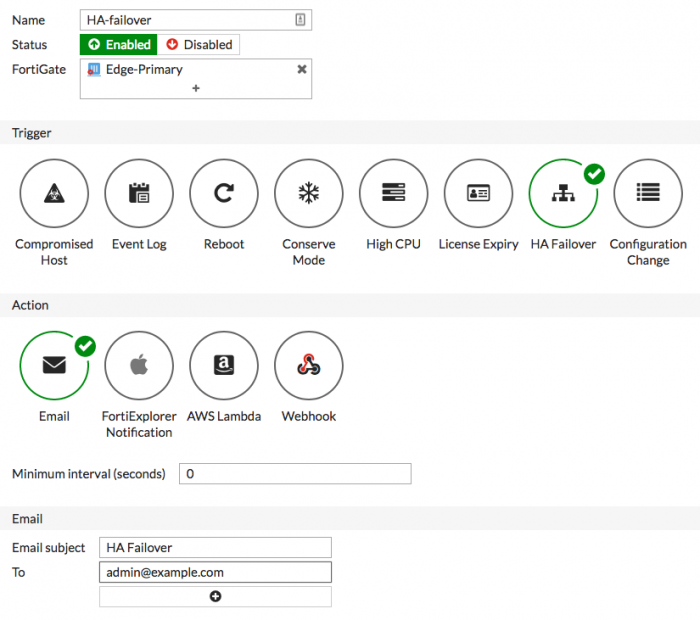

1.2 => สร้าง Automation ที่สอง ที่ใช้ส่งการแจ้งเตือนทางอีเมล์เมื่อเกิดความล้มเหลวของ HA

=> ตั้งค่า “FortiGate” เป็น Edge-Primary ซึ่งเป็นส่วนหนึ่งของ HA cluster Security Fabric

=> ตั้งค่า “Trigger” เป็น HA Failover, ตั้งค่า “Action” เป็น Email

=> ตั้งค่า “Email subject” และใส่ email address ที่ต้องการส่งการแจ้งเตือนไปให้

2. ทดสอบ Automation stitches

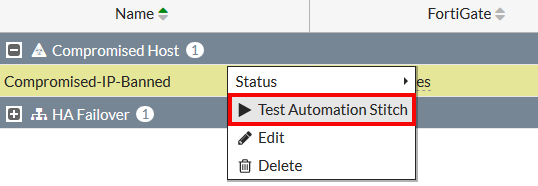

2.1 => หากเวอร์ชั่น FortiOS ของคุณเป็น 6.0.2 หรือสูงกว่า ในการทดสอบ Automation stitches ให้ไปที่ “Security Fabric > Automation” คลิกขวาที่ Automation และเลือก Test Automation Stitch

2.2 => หากเวอร์ชั่น FortiOS ของคุณคือ 6.0.0 หรือ 6.0.1 ให้ใช้คำแนะนำต่อไปนี้เพื่อทดสอบ Automation stitches

ขั้นตอนต่อไปนี้จะจำลองผลกระทบโดยการ Block IP Address ของพีซีบนเครือข่ายของคุณด้วยตนเอง

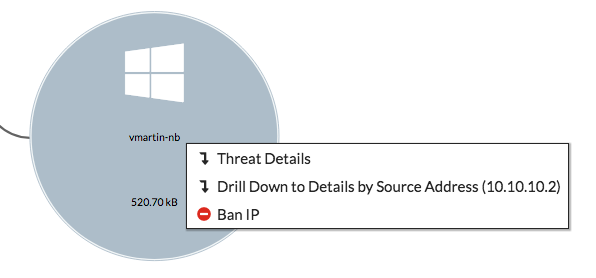

=> ไปที่ “Security Fabric > Physical Topology” และค้นหาพีซีในเครือข่ายของคุณ จากนั้นคลิกขวาที่พีซีและเลือก Ban IP

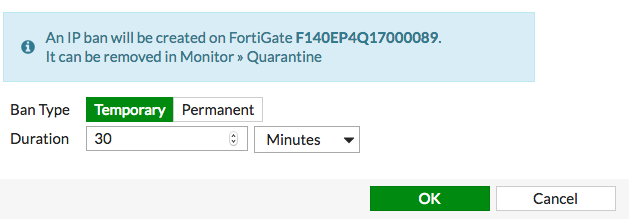

2.3 => ตั้งค่า “Ban Type” เป็น Temporary, กำหนด “Duration” เป็น 30 นาที

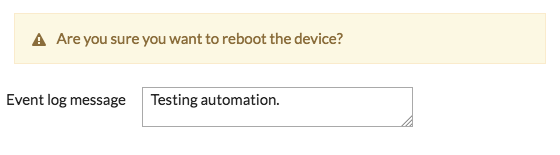

2.4 => ในการทดสอบ Automation สำหรับ HA failover ให้ไปที่ Edge-Primary ใน administrative drop-down menu, จากนั้นเลือก “System > Reboot”

=> ตั้งค่า Event log message.

3.ผลลัพธ์

หากคุณจำลอง Automation ที่ Block host ที่ถูกบุกรุก อุปกรณ์ที่ถูกแบนจะไม่สามารถเข้าถึงอินเทอร์เน็ตได้อีกต่อไป

เมื่อ HA failover เกิดขึ้น หรือเมื่อมีการทดสอบ Automation, อีเมล์ที่คล้ายกับที่แสดงจะถูกส่งไปยังอีเมล์ที่คุณกำหนดค่าไว้ใน Automation