G-Suite

Synology NAS

Symantec

FortiGate

FortiAnalyzer

ติดต่อเรา

Lorem ipsum dolor sit amet, consectetur

adipiscing elit. Nullam fermentum fermentum

tortor nec dignissim. Nunc sit amet augue dui.

Integer vestibulum vel eros a sollicitudin. Nunc

in rutrum mi. Aliquam mollis ac urna eget

molestie. Aenean vel maximus nisi. Nullam

ligula nunc, iaculis eu leo accumsan,

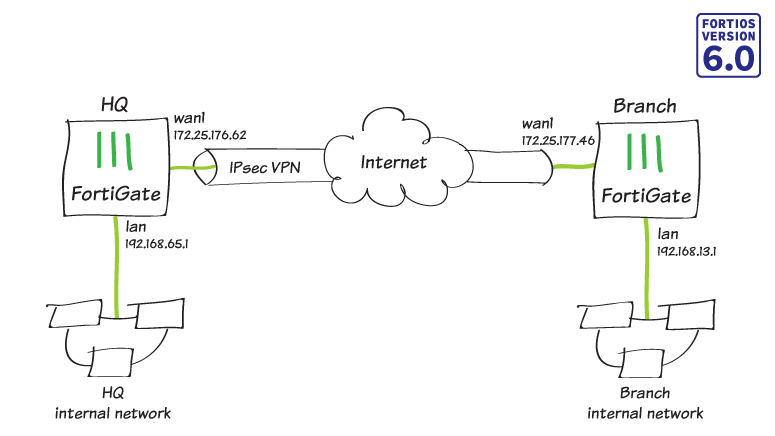

ในกรณีนี้คุณสร้าง IPsec VPN tunnel แบบ Site-to-site เพื่ออนุญาตการสื่อสารระหว่างสองเครือข่ายที่อยู่ด้านหลังอุปกรณ์ FortiGate ที่แตกต่างกัน คุณจะใช้ VPN Wizard’s Site to Site – FortiGate template เพื่อสร้าง VPN tunnel บนอุปกรณ์ FortiGate ทั้งสอง

ในตัวอย่างนี้ FortiGate หนึ่ง จะเรียกว่า HQ และอีกหนึ่งเรียกว่า Branch

1. กำหนดค่า IPsec VPN บน HQ

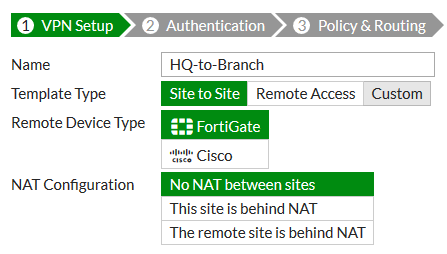

1.1 => ในการสร้าง IPsec VPN tunnel ใหม่ ให้เชื่อมต่อกับ HQ แล้วไปที่ “VPN > IPsec Wizard” และสร้างTunnel ใหม่

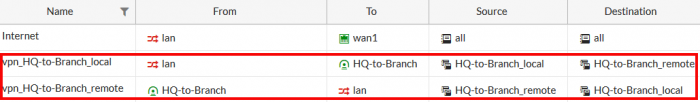

=> ในขั้นตอน “VPN Setup”, ตั้งค่า “Template Type” เป็น Site to Site, ตั้งค่า “Remote Device Type” เป็น FortiGate และตั้งค่า “NAT Configuration” เป็น No NAT between sites

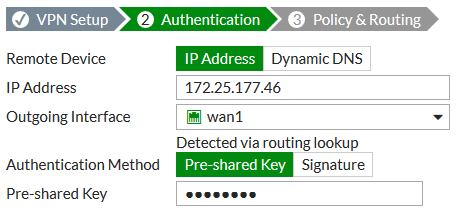

1.2 => ในขั้นตอน “Authentication”, ตั้งค่า “IP Address” เป็น Public IP address ของ Branch FortiGate (ในตัวอย่าง, 172.25.177.46)

=> หลังจากที่ป้อน IP Address แล้ว, Wizard จะกำหนด Interface ให้เป็น Outgoing Interface โดยอัตโนมัติ หากคุณต้องการใช้ Interface อื่น ให้เลือกจากเมนูแบบเลื่อนลง (Drop-down menu)

=> ตั้งค่า “Pre-shared Key” ที่ปลอดภัย

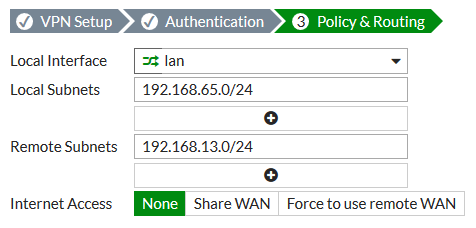

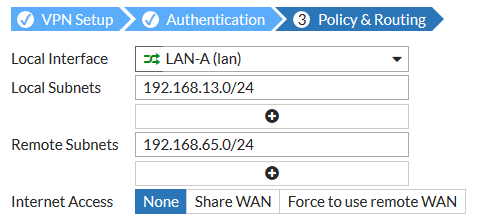

1.3 => ในขั้นตอน “Policy & Routing”, ให้ตั้งค่า “Local Interface” เป็น Lan, จากนั้น Wizard จะเพิ่ม Local subnet ในเครื่องโดยอัตโนมัติ ตั้งค่า “Remote Subnets” เป็น Subnet ของ Branch network (ในตัวอย่าง, 192.168.13.0/24)

=> ตั้งค่า “Internet Access” เป็น None

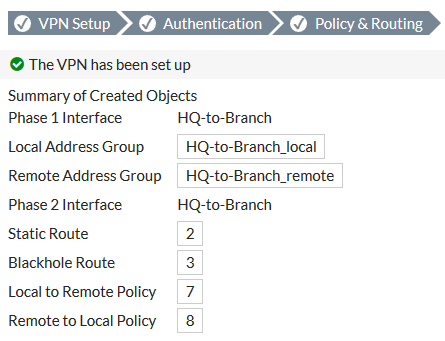

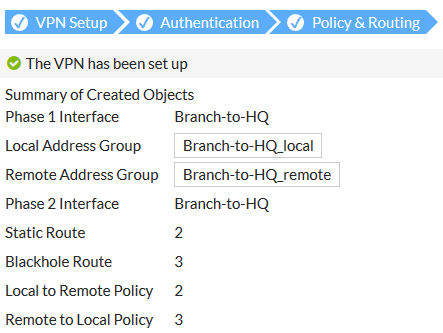

1.4 => หน้าสรุป (Summary page), จะแสดงการกำหนดค่าที่สร้างขึ้นโดยตัวช่วยสร้าง (Wizard) รวมถึง Interfaces, Firewall addresses, Routes และ Policies

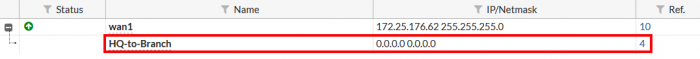

1.5 => ในการดู VPN interface ที่สร้างโดยตัวช่วยสร้าง (Wizard), ให้ไปที่ “Network > Interfaces”

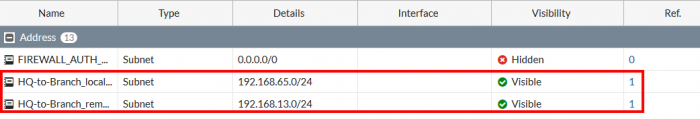

1.6 => ในการดู Firewall addresses ที่สร้างขึ้นโดยตัวช่วยสร้าง (Wizard), ให้ไปที่ “Policy & Objects > Addresses”

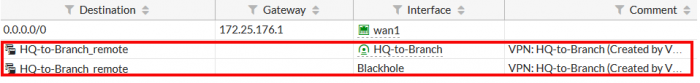

1.7 => ในการดู Routes ที่สร้างโดยตัวช่วยสร้าง (Wizard), ให้ไปที่ “Network > Static Routes”

1.8 => ในการดู Policy ที่สร้างขึ้นโดยตัวช่วยสร้าง (Wizard) ให้ไปที่ “Policy & Objects > IPv4 Policy”

2. กำหนดค่า IPsec VPN บน Branch

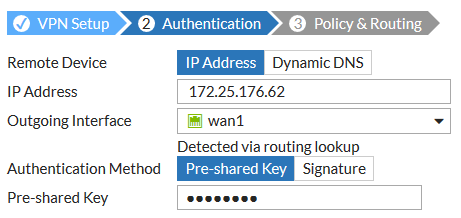

2.1 => ในการสร้าง IPsec VPN tunnel ใหม่ ให้เชื่อมต่อกับ Branch, แล้วไปที่ “VPN > IPsec Wizard” และสร้าง Tunnel ใหม่

=> ในขั้นตอน “VPN Setup”, ตั้งค่า “Template Type” เป็น Site to Site, ตั้งค่า “Remote Device Type” เป็น FortiGate, และตั้งค่า “NAT Configuration” เป็น No NAT between sites

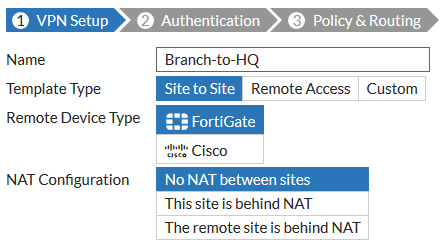

2.2 => ในขั้นตอน “Authentication”, ตั้งค่า “IP Address” เป็น Public IP address ของ HQ FortiGate (ในตัวอย่าง, 172.25.176.62)

=> หลังจากที่ป้อน IP Address แล้ว, ตัวช่วยสร้าง (Wizard) จะกำหนด Interface ให้เป็น Outgoing Interface โดยอัตโนมัติ หากคุณต้องการใช้ Interface อื่น ให้เลือกจากเมนูแบบเลื่อนลง (Drop-down menu)

=> ตั้งค่า “Pre-shared Key” ที่ปลอดภัยที่ใช้สำหรับ VPN ใน HQ

2.3 => ในขั้นตอน “Policy & Routing”, ให้ตั้งค่า “Local Interface” เป็น Lan, ตัวช่วยสร้าง (Wizard) จะเพิ่ม Local subnet ในเครื่องโดยอัตโนมัติ ตั้งค่า “Remote Subnets” เป็น Subnet ของ HQ network (ในตัวอย่าง, 192.168.65.0/24)

=> ตั้งค่า “Internet Access” เป็น None

2.4 => หน้าสรุป (Summary page) จะแสดงการกำหนดค่าที่สร้างขึ้นโดยตัวช่วยสร้าง (Wizard) รวมถึง Interfaces, Firewall addresses, Routes และ Policies

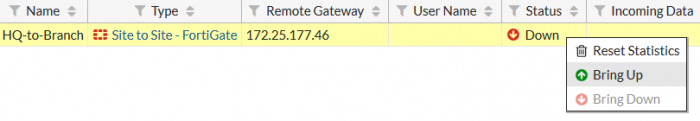

2.5 => ในการ Bring up VPN tunnel, ให้ไปที่ “Monitor > IPsec Monitor” คลิกขวาภายใต้ “Status” และเลือก “Bring Up”

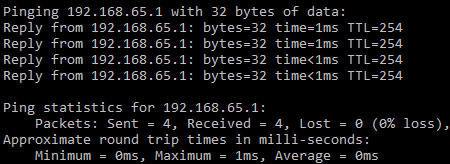

3. ผลลัพธ์

=> User ในเครือข่ายภายใน (Internal network) ของ HQ สามารถเข้าถึงทรัพยากรในเครือข่ายภายใน (Internal network) ของ Branch ได้ และในทางกลับกัน

=> ในการทดสอบการเชื่อมต่อ, ให้ Ping HQ’s LAN interface จากอุปกรณ์ในเครือข่ายภายในของ Branch