G-Suite

Synology NAS

Symantec

FortiGate

FortiAnalyzer

ติดต่อเรา

Lorem ipsum dolor sit amet, consectetur

adipiscing elit. Nullam fermentum fermentum

tortor nec dignissim. Nunc sit amet augue dui.

Integer vestibulum vel eros a sollicitudin. Nunc

in rutrum mi. Aliquam mollis ac urna eget

molestie. Aenean vel maximus nisi. Nullam

ligula nunc, iaculis eu leo accumsan,

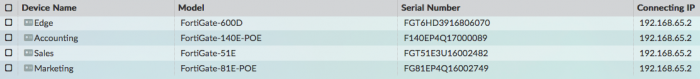

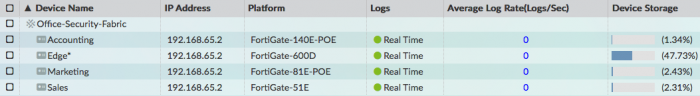

ในกรณีนี้คุณกำหนดค่าโครงสร้างความปลอดภัยของ Fortinet (Fortinet Security Fabric) ที่ประกอบด้วยอุปกรณ์ FortiGate 4 เครื่องและ FortiAnalyzer หนึ่งในอุปกรณ์ FortiGate ทำหน้าที่เป็น network edge firewall และ root FortiGate ของ Security Fabric ในขณะที่อุปกรณ์ FortiGate อื่น ๆ ทำหน้าที่เป็น Internal Segmentation Firewalls (ISFWs)

เครือข่ายตัวอย่างใช้นามแฝง FortiGate ต่อไปนี้:

Edge => root FortiGate ใน Security Fabric. โดย FortiGate นี้มีชื่อว่า“ Edge” เพราะเป็น FortiGate เพียงเครื่องเดียวที่เชื่อมต่อกับอินเทอร์เน็ตโดยตรง โดยรู้จักกันในชื่อ gateway FortiGate

Accounting => ISFW FortiGate ที่เชื่อมต่อกับ Edge

Marketing => ISFW FortiGate ที่เชื่อมต่อกับ Edge

Sales => ISFW FortiGate ที่เชื่อมต่อกับ Marketing

1. การกำหนดค่า Edge

ใน Security Fabric, Edge คือ root FortiGate, โดย FortiGate นี้รับข้อมูลจาก FortiGates อื่นๆ ใน Security Fabric

ในตัวอย่าง interfaces ต่อไปนี้ บน Edge เชื่อมต่อกับอุปกรณ์เครือข่ายอื่น ๆ :

Port 9 เชื่อมต่อกับอินเทอร์เน็ต (Interface นี้ได้รับการกำหนดค่าเมื่อติดตั้ง Edge)

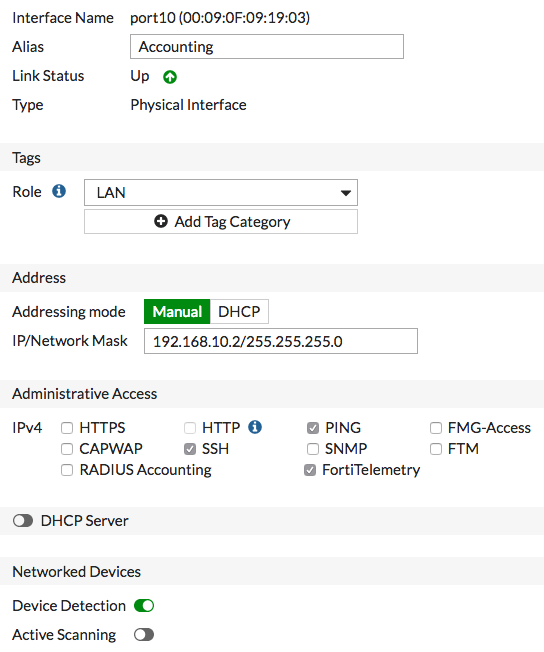

Port 10 เชื่อมต่อกับ Accounting (IP address: 192.168.10.2)

Port 11 เชื่อมต่อกับ Marketing (IP address: 192.168.200.2)

Port 16 เชื่อมต่อกับ FortiAnalyzer (IP address: 192.168.55.2)

1.1 => ในการแก้ไข port 10 บน Edge ให้ไปที่ “Network > Interfaces”, ตั้งค่า IP/Network Mask สำหรับ Interface (ในตัวอย่าง 192.168.10.2/255.255.255.0)

=> ตั้งค่า “Administrative Access” โดยทำเครื่องหมายถูกที่ FortiTelemetry ซึ่งเป็นสิ่งจำเป็นเพื่อให้ FortiGates ใน Security Fabric สามารถสื่อสารกันได้

1.2 => ทำซ้ำขั้นตอนข้างต้น เพื่อกำหนดค่า Interface อื่นด้วย IP Address ที่เหมาะสมดังที่แสดงไว้ด้านบน

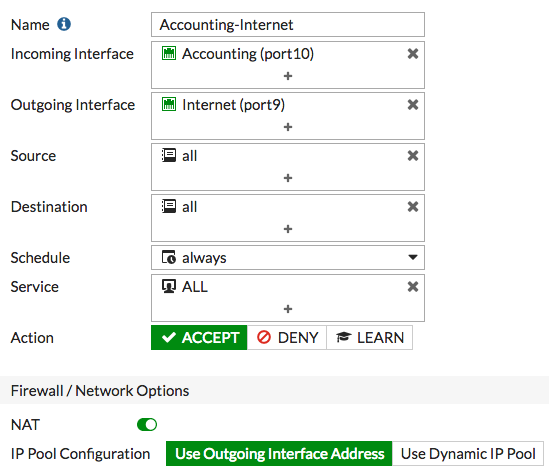

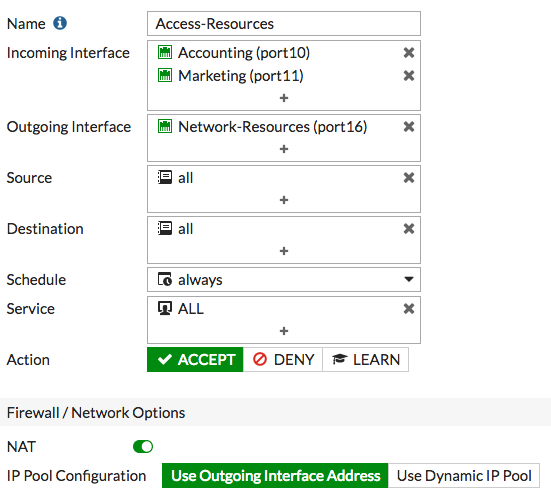

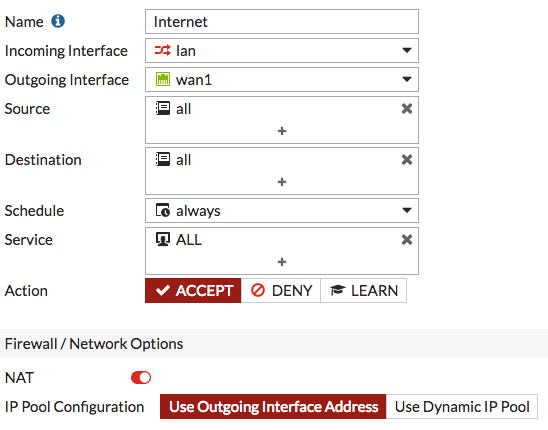

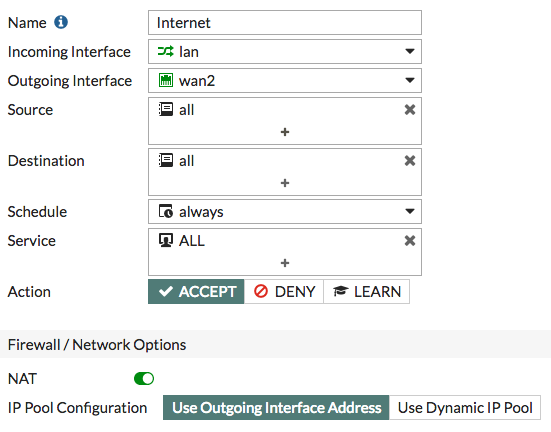

1.3 => ในการสร้าง Policy สำหรับ Traffic จาก Accounting ไปยังอินเทอร์เน็ต ให้ไปที่ “Policy & Objects > IPv4 Policy”

=> เปิดใช้งาน "NAT"

1.4 => ทำซ้ำขั้นตอนข้างต้น เพื่อสร้าง Policy ที่คล้ายกันสำหรับ Marketing

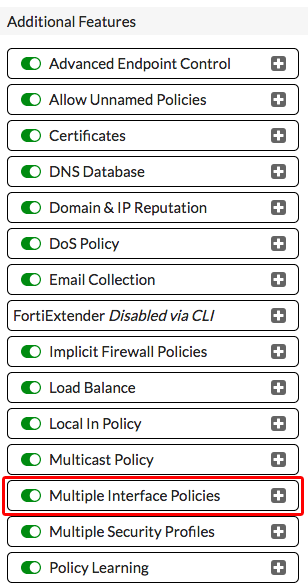

1.5 => บน Edge, ให้ไปที่ “System > Feature Select” ภายใต้ "Additional Features" ให้เปิดใช้งาน Multiple Interface Policies

1.6 => ในการสร้าง Policy ที่อนุญาตให้ Accounting และ Marketing เข้าถึง FortiAnalyzer ได้ ให้ไปที่ “Policy & Objects > IPv4 Policy”

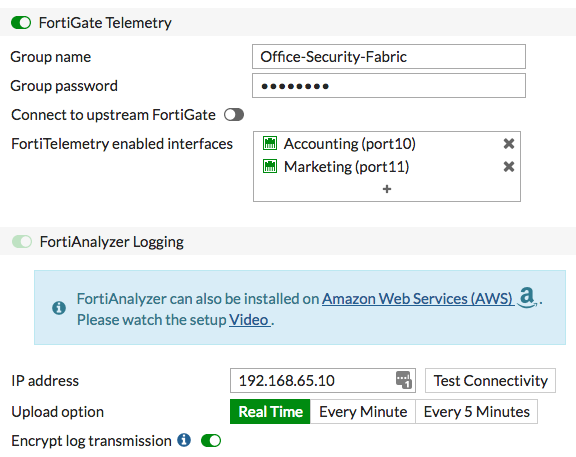

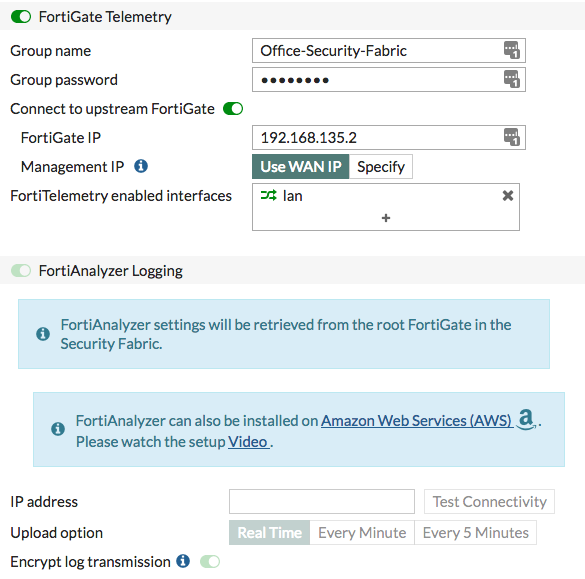

1.7 => ในการเปิดใช้งานการสื่อสารระหว่าง FortiGates ใน Security Fabric ให้ไปที่ “Security Fabric > Settings” และเปิดใช้งาน FortiGate Telemetry, กำหนด Group name และ Group password (ตัวเลือก Group password ไม่พร้อมใช้งานใน FortiOS 6.0.3 และใหม่กว่า)

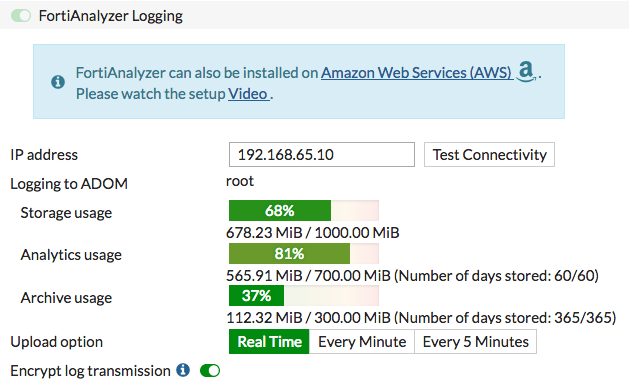

=> “FortiAnalyzer Logging” เปิดใช้งานตามค่าเริ่มต้น ตั้งค่า IP Address เป็น IP ภายในซึ่งจะถูกกำหนดให้กับ Port 1 ใน FortiAnalyzer ในภายหลัง (ในตัวอย่าง 192.168.65.10) ตั้งค่า “Upload option” เป็น Real Time

1.8 => เลือก “Test Connectivity” จะมีข้อผิดพลาดปรากฏขึ้นเนื่องจาก FortiGate ยังไม่ได้รับอนุญาตใน FortiAnalyzer การอนุญาตนี้มีการกำหนดค่าในขั้นตอนภายหลัง

2. ติดตั้ง Accounting และ Marketing

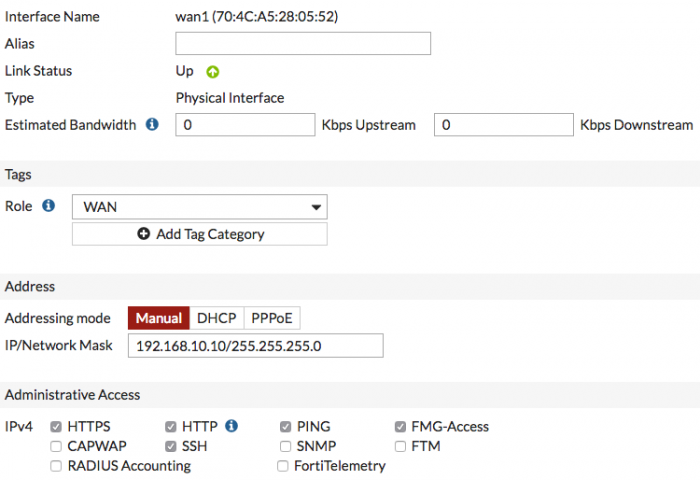

2.1 => ในการแก้ไข wan1 ใน Accounting ให้ไปที่ “Network > Interfaces”

=> ตั้งค่า "IP/Network Mask" สำหรับ Interface ที่อยู่บน subnet เดียวกันกับ port 10 บน Edge (ในตัวอย่าง 192.168.10.10/255.255.255.0)

=> ภายใต้ “Administrative Access” เลือก HTTPS และ SSH เพื่ออนุญาตให้ Edge ใช้ Interface นี้เพื่อจัดการ FortiGate

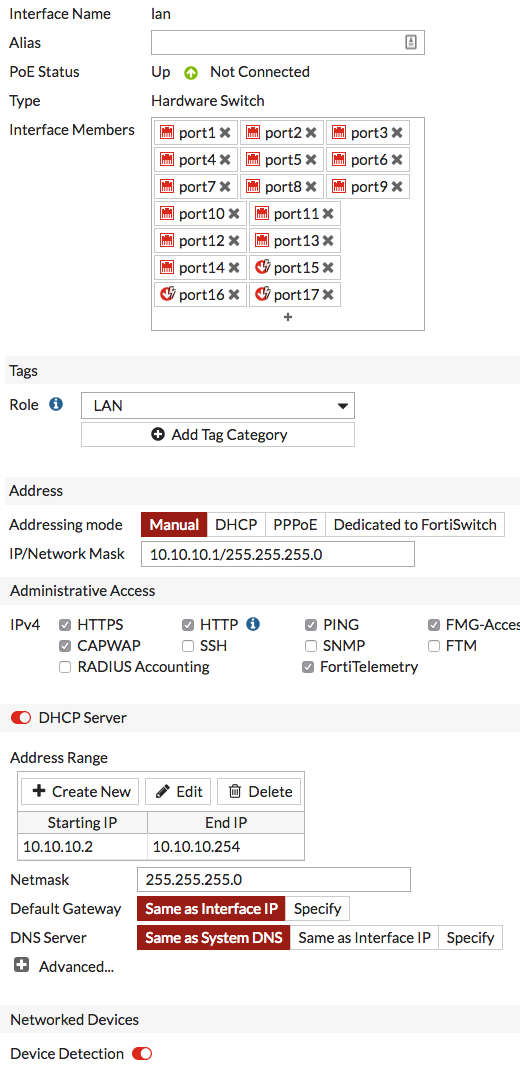

2.2 => แก้ไข Lan interface

=> ตั้งค่า “Addressing mode” เป็น Manual และตั้งค่า IP/Network Mask เป็น private IP address (ในตัวอย่าง, 10.10.10.1/255.255.255.0)

=> ตั้งค่า “Administrative Access” โดยทำเครื่องหมายถูกที่ FortiTelemetry

=> หากคุณต้องการให้ FortiGate แจก IP Address โดยใช้ DHCP กับอุปกรณ์ที่เชื่อมต่อกับ Interface นี้ ให้เปิดใช้งาน "DHCP Server"

=> ภายใต้ “Networked Devices”, เปิดใช้งาน “Device Detection”

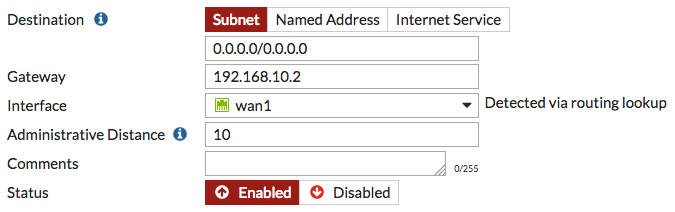

2.3 => ในการเพิ่ม Static route ให้ไปที่ “Network > Static Routes” ตั้ง "Gateway" เป็น IP address ของ port 10 บน Edge

2.4 => ในการสร้าง Policy เพื่ออนุญาตให้ผู้ใช้บน Accounting network เข้าถึง Edge ได้ ให้ไปที่ “Policy & Objects > IPv4 Policy”

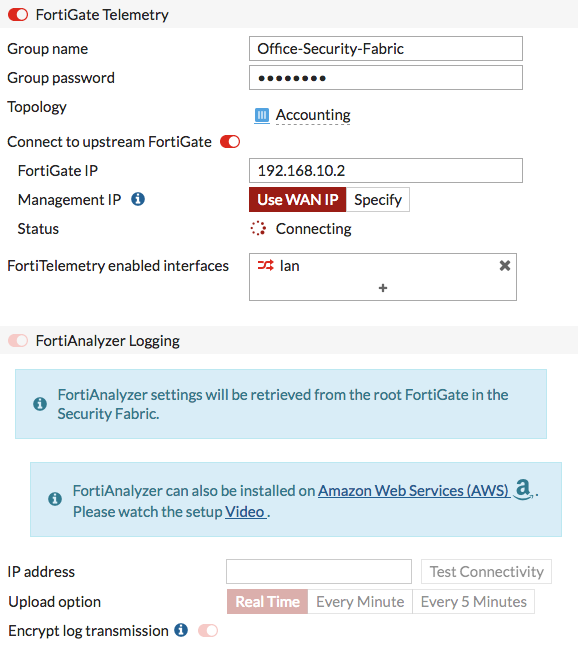

2.5 => ในการเพิ่ม Accounting ลงใน Security Fabric ให้ไปที่ “Security Fabric > Settings” เปิดใช้งาน FortiGate Telemetry จากนั้นป้อน Group name และ Group password เดียวกับที่คุณตั้งไว้ก่อนหน้าบน Edge (ตัวเลือก Group password ไม่พร้อมใช้งานใน FortiOS 6.0.3 และใหม่กว่า)

=> เปิดใช้งาน “Connect to upstream FortiGate” และป้อน IP Address ของ port 10 บน Edge

=> "FortiAnalyzer Logging" เปิดใช้งานตามค่าเริ่มต้น การตั้งค่าสำหรับ FortiAnalyzer จะถูกเรียกคืนเมื่อ Accounting เชื่อมต่อกับ Edge

2.6 => เชื่อมต่อ WAN 1 บน Accounting เข้ากับ port 10 บน Edge

2.7 => เชื่อมต่อและกำหนดค่า Marketing โดยใช้วิธีการเดียวกับที่คุณใช้ในการกำหนดค่า Accounting ตรวจสอบให้แน่ใจว่าคุณทำตามขั้นตอนต่อไปนี้:

=> กำหนดค่า WAN 1 เพื่อเชื่อมต่อกับ Edge (IP Address: 192.168.200.10/255.255.255.0) และอนุญาตการเข้าถึง HTTPS และ SSH

=> กำหนดค่า Interface LAN สำหรับ Marketing network (IP Address: 10.10.200.2/255.255.255.0)

=> สร้าง Traffic ของ static route ชี้ไปยัง port 11 บน Edge

=> สร้าง Policy เพื่ออนุญาตให้ผู้ใช้ใน Marketing network เข้าถึง Edge ได้

=> เพิ่ม Marketing เข้าไปใน the Security Fabric.

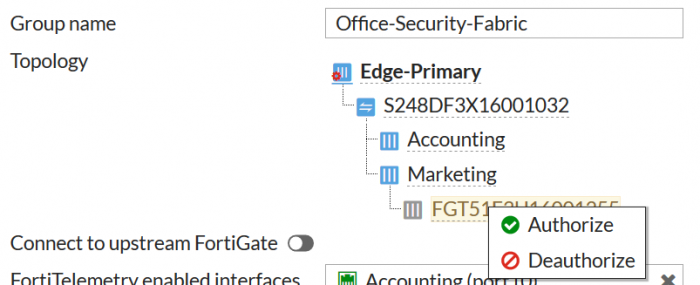

2.8 => หากคุณใช้ FortiOS 6.0.3 และใหม่กว่า ให้เชื่อมต่อกับ Edge แล้วไปที่ “Security Fabric > Settings” ให้สิทธิ์ทั้ง Accounting และ Marketing เพื่อเข้าร่วม Security Fabric

3. ติดตั้ง Sales

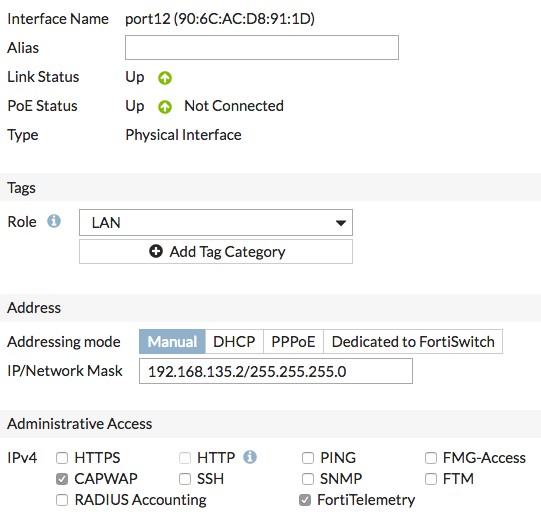

3.1 => ในการแก้ไข Interface บน Marketing ที่เชื่อมต่อกับฝ่าย Sales (ในตัวอย่างเป็น port 12) ให้ไปที่ “Network > Interfaces”

=> ตั้งค่า "IP/Network Mask" สำหรับ Interface (ในตัวอย่างเป็น 192.168.135.2/255.255.255.0)

=> ตั้งค่า “Administrative Access” โดยทำเครื่องหมายถูกหน้า FortiTelemetry

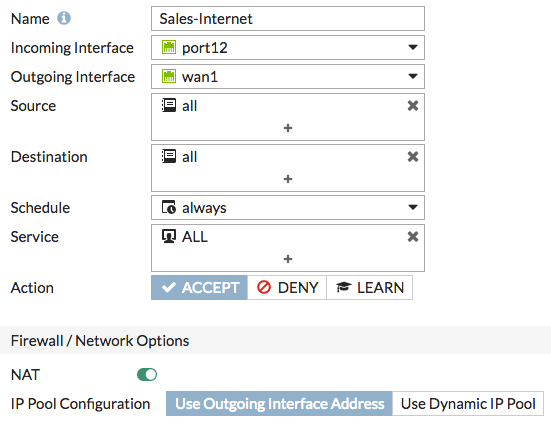

3.2 => ในการสร้าง Policy สำหรับ Traffic จากฝ่าย Sales ไปยัง Edge ให้ไปที่ “Policy & Objects > IPv4”

=> เปิดการใช้งาน "NAT"

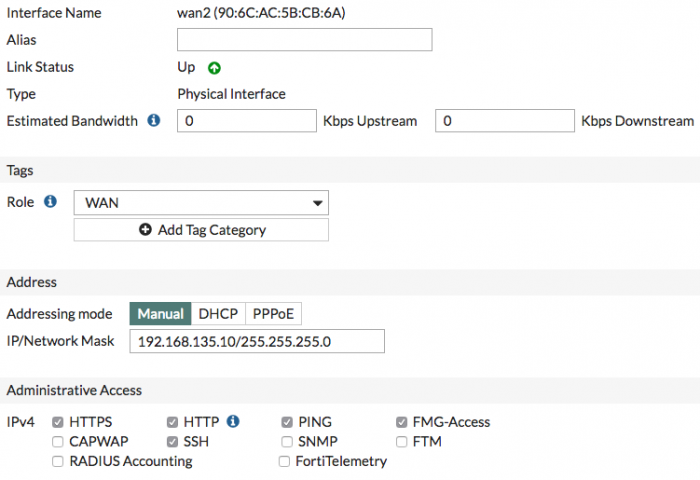

3.3 => ในการแก้ไข wan2 บน Sales ให้ไปที่ “Network > Interfaces”

=> ตั้งค่า "IP/Network Mask" สำหรับ Interface ที่อยู่บน Subnet เดียวกันกับ Interface Internal 14 บน Marketing (ในตัวอย่าง 192.168.135.10/255.255.255.0)

=> ภายใต้ “Administrative Access”, เลือก HTTPS และ SSH

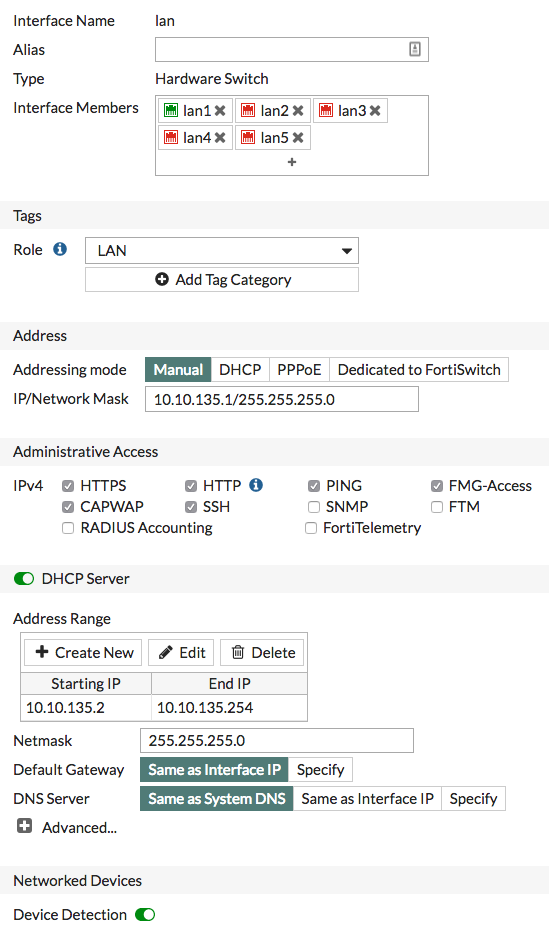

3.4 => แก้ไข Interface LAN

=> ตั้งค่า “Addressing Mode” เป็น Manual และตั้งค่า “IP/Network Mask” เป็น Private IP Address (ในตัวอย่างเป็น 10.10.135.1/255.255.255.0)

=> ตั้งค่า “Administrative Access” โดยทำเครื่องหมายถูกหน้า FortiTelemetry

=> หากต้องการให้ FortiGate แจก IP Address โดยใช้ DHCP, ให้เปิดใช้งาน "DHCP Server"

=> ภายใต้ “Networked Devices”, ให้เปิดใช้งาน Device Detection

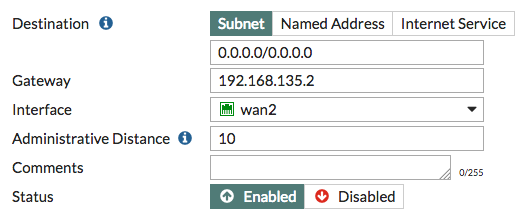

3.5 => ในการเพิ่ม Default route ให้ไปที่ "Network > Static Routes" ตั้งค่า "Gateway" เป็น IP address ของ Interface Internal 14 บน Marketing

3.6 => ในการสร้าง Policy ที่อนุญาตให้ผู้ใช้บน Sales network สามารถเข้าถึง Marketing ได้ ให้ไปที่ “Policy & Objects > IPv4 Policy”

3.7 => ในการเพิ่ม Sales ไปยัง Security Fabric ให้ไปที่ "Security Fabric> Settings" เปิดใช้งาน FortiGate Telemetry จากนั้นป้อน Group name และ Group Password ที่คุณตั้งไว้ก่อนหน้านี้ (หากคุณใช้ FortiOS 6.0 และสูงกว่า ให้ป้อนเพียง Group name)

=> เปิดใช้งาน “Connect to upstream FortiGate” และป้อน IP Address ของ Interface Internal 14 บน Marketing

=> "FortiAnalyzer Logging" จะถูกเปิดใช้งานตามค่าเริ่มต้น การตั้งค่าสำหรับ FortiAnalyzer จะได้รับเมื่อ Accounting เชื่อมต่อกับ Edge

3.8 => เชื่อมต่อ WAN 2 บน Sales ไปยัง Internal 14 บน Marketing

3.9 => หากใช้ FortiOS 6.0.3 และใหม่กว่า ให้เชื่อมต่อกับ Edge แล้วไปที่ “Security Fabric> Settings” อนุมัติ Sales เพื่อเข้าร่วม Security Fabric

4. ตั้งค่า FortiAnalyzer

ในการใช้ FortiAnalyzer ใน Security Fabric ต้องตรวจสอบให้แน่ใจว่าเฟิร์มแวร์เข้ากันได้กับเวอร์ชั่นของ FortiOS บน FortiGates ในการตรวจสอบความเข้ากันได้ให้ดูที่ FortiAnalyzer Release Notes (https://docs.fortinet.com/fortianalyzer/release-information)

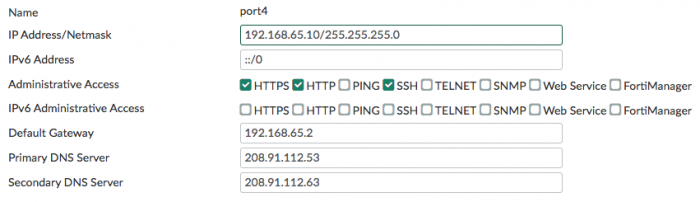

4.1 => ในการแก้ไข Port บน FortiAnalyzer ที่เชื่อมต่อกับ Edge (ในตัวอย่าง Port 4) ให้ไปที่ “System Settings > Network” และเลือก All Interfaces

=> ตั้งค่า "IP Address/Netmask" เป็น IP Address ที่คุณใช้ เพื่อกำหนดการตั้งค่า Security Fabric บน Edge (192.168.65.10/255.255.255.0)

=> เพิ่ม "Default Gateway" โดยใช้ IP Address ของ Port 16 บน Edge

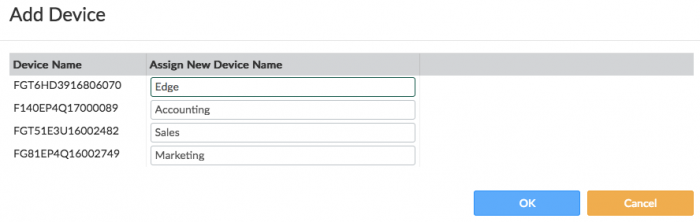

4.2 => ไปที่ "Device Manager" จะแสดง FortiGates ที่ถูกระบุว่า Unregistered

4.3 => เลือก FortiGates จากนั้นเลือก +Add

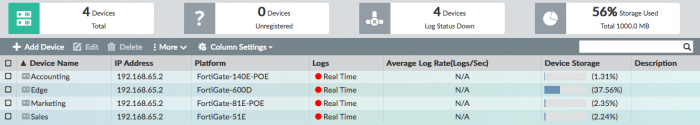

4.4 => ตอนนี้ FortiGates จะแสดงว่า Registered แล้ว

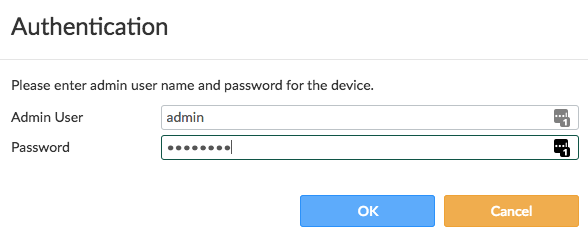

4.5 => หลังจากนั้นครู่หนึ่ง ไอคอนคำเตือนจะปรากฏขึ้นที่ด้านข้าง Edge เนื่องจาก FortiAnalyzer ต้องการการเข้าถึงระดับผู้ดูแลระบบ (administrative) ไปยัง root FortiGate ใน Security Fabric

=> ดับเบิลคลิกที่ FortiGate เพื่อป้อนข้อมูลการ Authentication

4.7 => บน Edge ให้ไปที่ “Security Fabric > Settings” FortiAnalyzer Logging ตอนนี้แสดงข้อมูล Storage usage ที่ใช้ไป

5. ผลลัพธ์

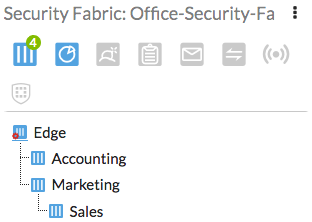

=> บน Edge ไปที่ “Dashboard > Main” โดย Security Fabric widget จะแสดงชื่อของ FortiGates ใน Security Fabric

=> ไอคอนที่อยู่ด้านบนของ widget จะระบุถึงอุปกรณ์ Fortinet อื่น ๆ ที่สามารถใช้ใน Security Fabric ได้ อุปกรณ์ที่เป็นสีน้ำเงินคือ อุปกรณ์ที่ถูกตรวจพบในเครือข่ายของคุณ, อุปกรณ์ที่เป็นสีเทาคือ ไม่ได้ตรวจพบในเครือข่ายของคุณ และอุปกรณ์ที่เป็นสีแดงไม่ได้ถูกตรวจพบในเครือข่ายของคุณ แต่แนะนำให้ใช้กับ Security Fabric

หาก widget ใดไม่ปรากฏบน Dashboard ของคุณ คุณสามารถเพิ่มได้โดยใช้ปุ่มการตั้งค่าที่มุมล่างขวา

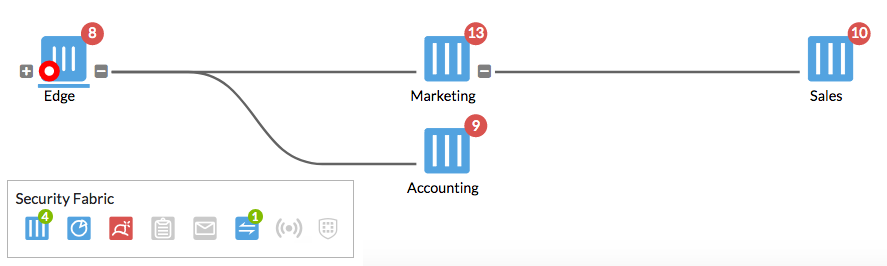

=> ไปที่ “Security Fabric > Physical Topology” ในหน้านี้จะแสดงภาพของ Access layer devices ใน Security Fabric

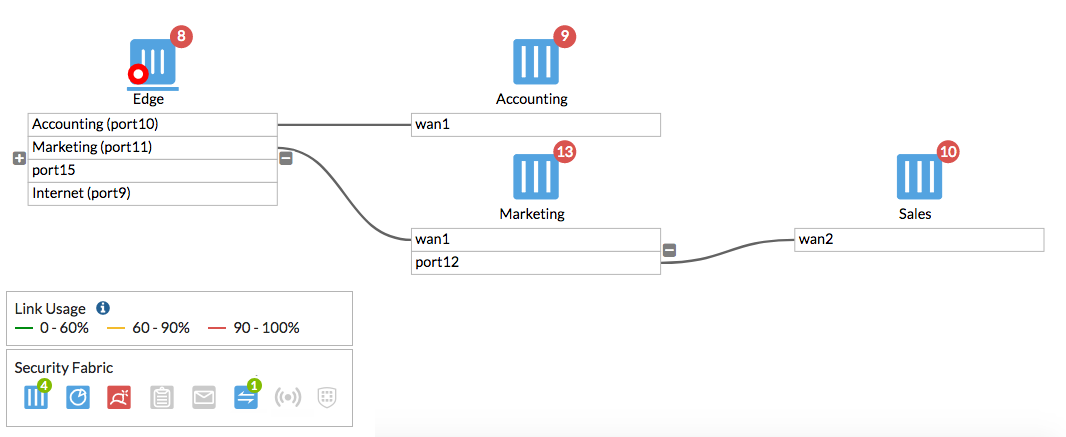

=> ไปที่ “Security Fabric > Logical Topology” โดย Dashboard นี้จะแสดงข้อมูลเกี่ยวกับ Interface (logical หรือ physical) ที่แต่ละอุปกรณ์ใน Security Fabric เชื่อมต่อ

=> บน FortiAnalyzer ให้ไปที่ "Device Manager" ซึ่งตอนนี้ FortiGates จะเป็นส่วนหนึ่งของ Security Fabric Group โดย “ * ” ด้านข้าง Edge จะบ่งชี้ว่าเป็น root FortiGate ใน Security Fabric

=> คลิกขวาที่ Security Fabric Group และเลือก Fabric Topology แล้ว Topology ของ Security Fabric จะปรากฏขึ้น

6. (ทางเลือก) การเพิ่ม Security profiles ไปยัง Security Fabric

Security Fabric ช่วยให้คุณสามารถแจกจ่าย Security profiles ไปยัง FortiGates ที่แตกต่างกันในเครือข่ายของคุณ ซึ่งสามารถลดภาระงานของแต่ละอุปกรณ์ และหลีกเลี่ยงการสร้างปัญหาคอขวด ตัวอย่างเช่น คุณสามารถใช้การสแกนไวรัสบน Edge ในขณะที่ ISFW FortiGates ใช้ Application control และ Web filtering

สิ่งนี้ส่งผลให้เกิดการประมวลผลแบบกระจายระหว่าง FortiGates ใน Security Fabric ซึ่งจะช่วยลดภาระของแต่ละคน นอกจากนี้ยังช่วยให้คุณปรับแต่ง Web filtering และการ Application control สำหรับความต้องการเฉพาะของ Accounting network เนื่องจากเครือข่ายภายในอื่นอาจมีความต้องการ Application control และ Web filtering ที่แตกต่างกัน

การกำหนดค่านี้อาจส่งผลให้เกิดการคุกคามผ่าน Edge ซึ่งหมายความว่าคุณควรจำกัดการเข้าถึงการเชื่อมต่อเครือข่ายระหว่าง FortiGates ในเครือข่ายอย่างใกล้ชิด

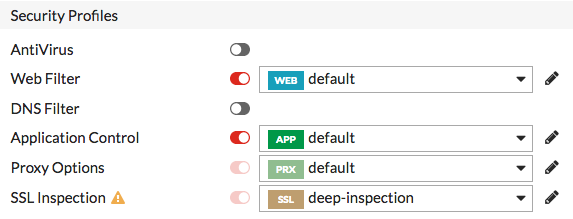

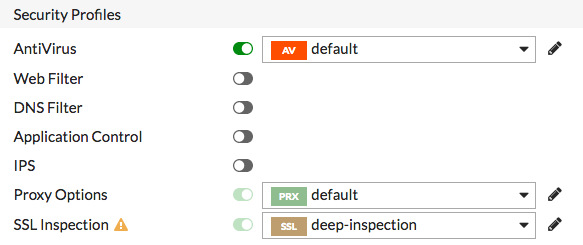

6.1 => ในการแก้ไข Policy ที่อนุญาต Traffic จาก Accounting ไปยังอินเทอร์เน็ต ให้เชื่อมต่อกับ Edge และไปที่ “Policy & Objects > IPv4 Policy

=> ภายใต้ “Security Profiles” ให้เปิดใช้งาน AntiVirus และเลือก Default profile

=> "SSL Inspection" จะถูกเปิดใช้งานโดยค่าเริ่มต้น ตั้งค่าเป็น Deep-inspection profile

=> ทำเช่นเดียวกันสำหรับ Policy ที่อนุญาต Traffic จาก Marketing ไปยังอินเทอร์เน็ต

6.2 => ในการแก้ไข Policy ที่อนุญาต Traffic จาก Accounting Network ไปยัง Edge ให้เชื่อมต่อกับ Accounting และไปที่ “Policy & Objects > IPv4 Policy”

=> ภายใต้ “Security Profiles” ให้เปิดใช้งาน Web Filter และ Application Control เลือก Default profiles สำหรับทั้งสอง

=> ทำซ้ำขั้นตอนนี้สำหรับทั้ง Marketing และ Sales