G-Suite

Synology NAS

Symantec

FortiGate

FortiAnalyzer

ติดต่อเรา

Lorem ipsum dolor sit amet, consectetur

adipiscing elit. Nullam fermentum fermentum

tortor nec dignissim. Nunc sit amet augue dui.

Integer vestibulum vel eros a sollicitudin. Nunc

in rutrum mi. Aliquam mollis ac urna eget

molestie. Aenean vel maximus nisi. Nullam

ligula nunc, iaculis eu leo accumsan,

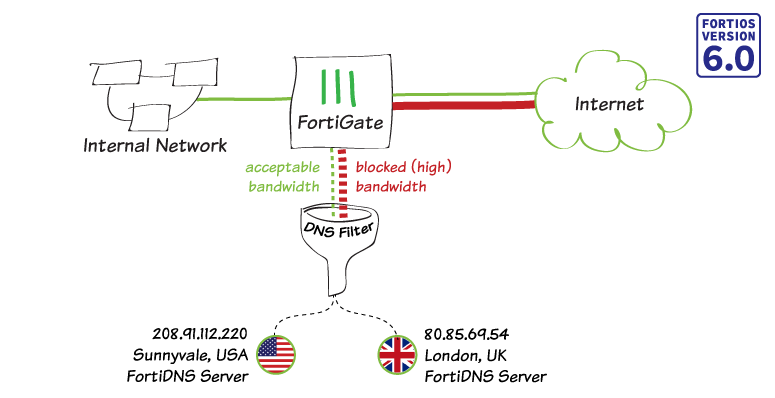

ในกรณีนี้คุณจะตั้งค่า DNS filtering เพื่อบล็อกการเข้าถึงเว็บไซต์ที่ใช้ Bandwidth ในส่วนของผลลัพธ์คุณจะพบคำแนะนำในการเปลี่ยน FortiDNS Server ที่ FortiGate ของคุณ โดยจะใช้เพื่อตรวจสอบโดเมนรวมถึงข้อมูลการแก้ไขปัญหา

1. Feature visibility

1.1 => หาก DNS Filter ไม่ปรากฏในส่วน “Security Profiles” ให้ไปที่ “System > Feature Visibility” และเปิดใช้งาน DNS Filter ภายใต้ “Security Features”

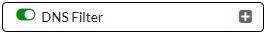

2. สร้าง DNS web filter profile

2.1 => ไปที่ “Security Profiles > DNS Filter” และแก้ไข Default profile

=> เปิดใช้งาน “FortiGuard category based filter” คลิกขวาที่ “Bandwidth Consuming” และตั้งค่าเป็น Block

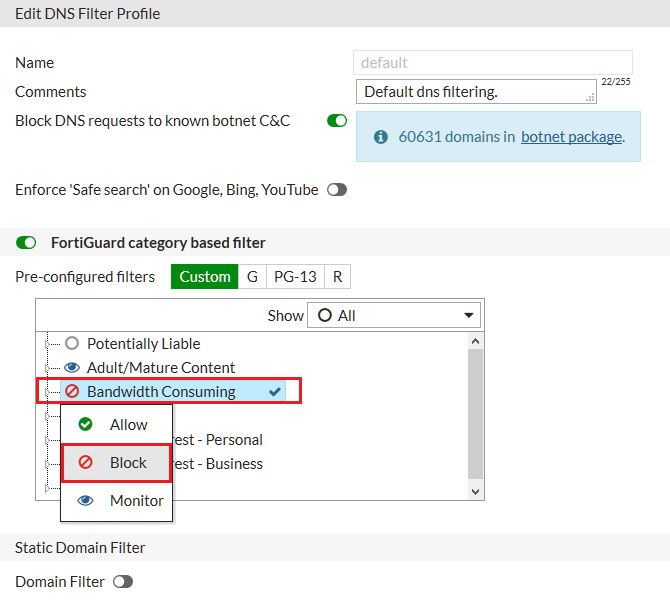

3. เปิดใช้งาน DNS filtering ใน Security policy

3.1 => Traffic ทั้งหมดที่ตรงกับ Policy นี้จะถูกเปลี่ยนเส้นทางไปยัง FortiDNS server

=> ไปที่ “Policy & Objects > IPv4 Policy” และแก้ไข Policy ขาออกที่อนุญาตการเข้าถึงอินเทอร์เน็ต

=> ภายใต้ “Security Profiles”, ให้เปิดใช้งาน “DNS Filter” และตั้งเป็น Default

=> “Proxy Options” และ “SSL Inspection” จะเปิดใช้งานโดยอัตโนมัติ

4. ผลลัพธ์

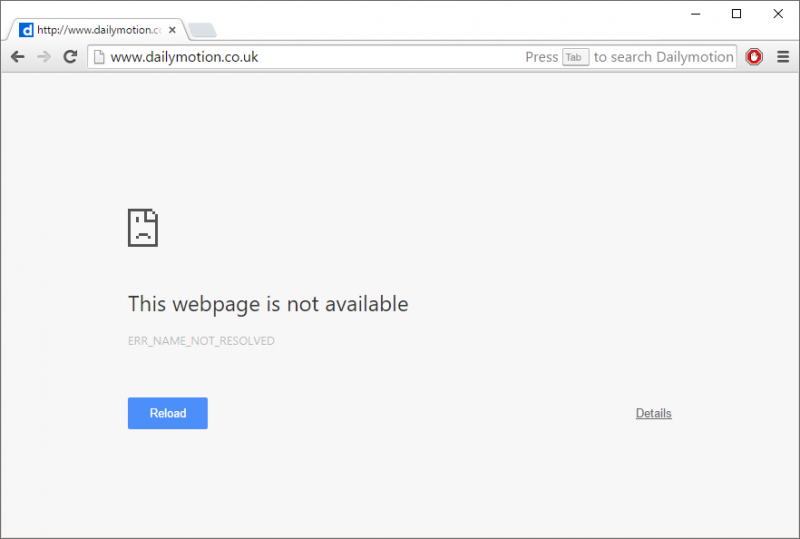

=> เปิด Browser โดยใช้คอมพิวเตอร์บนเครือข่ายภายใน และไปที่ dailymotion.co.uk หน้านี้จะถูก Block

=> ป้อนคำสั่ง CLI ต่อไปนี้เพื่อ Sniff packets ด้วย URL ปลายทางที่ไม่ได้อยู่ในหมวดหมู่การใช้ Bandwidth:

diagnose sniffer packet any 'port 53' and 'host 194.153.110.160' 4

=> ผลลัพธ์ที่ได้ควรแสดงว่า IP (ในตัวอย่างนี้เป็น paris.fr) ได้รับอนุญาตจาก FortiGuard:

interfaces=[any]

filters=[port 53]

2.851628 172.20.121.56.59046 -> 208.91.112.52.53: udp 43

2.916281 208.91.112.52.53 -> 172.20.121.56.59046: udp 436

3.336945 10.1.2.102.51755 -> 208.91.112.53.53: udp 37

3.338611 208.91.112.53.53 -> 10.1.2.102.51755: udp 37

5. การแก้ไขปัญหา

5.1 => กรณีเมนู “Security Profiles > DNS Filter” หายไป

=> ให้ไปที่ “System > Feature Visibility” และเปิดใช้งาน DNS Filter

5.2 => กรณี คุณกำหนดค่า “DNS Filtering” แต่มันไม่ทำงาน

=> ตรวจสอบว่า “DNS Filter” ถูกเปิดใช้งานใน Policy และมีการใช้ “SSL Inspection” ตามต้องการ (จำเป็นต้องมี SSL inspection เพื่อป้องกันการรับส่งข้อมูลไปยังไซต์ที่ใช้ HTTPS)

=> หากเปิดใช้งานการตั้งค่าทั้งสองแล้ว ให้ตรวจสอบว่ามีการใช้ Policy สำหรับ Traffic ที่ถูกต้อง และ Traffic นั้นไหลผ่านโดยไปที่รายการ Policy และดู Column sessions

=> หากการตั้งค่าข้างต้นถูกต้อง ตรวจสอบว่าคำขอ DNS กำลังดำเนินการตาม Policy ไม่ใช่ไปยัง DNS Server ภายใน ตรวจสอบด้วยว่า Proxy options และ SSL/SSH inspection นั้นเปิดใช้งานทั้ง HTTP และ HTTPS และใช้ Port ที่ถูกต้อง

5.3 => กรณี การสื่อสารกับ FortiDNS server ล้มเหลว

=> ตรวจสอบว่า FortiDNS server ที่ถูกต้องได้รับการกำหนดค่า โดยใช้คำสั่งวินิจฉัยต่อไปนี้:

diag test application dnsproxy 3

=> ผลลัพธ์ที่ได้ควรแสดงว่ามีการสื่อสารกับ FortiDNS server ที่ถูกต้อง ตัวอย่างเช่น:

FWF60D4615016384 # diag test application dnsproxy 3

vdom: root, index=0, is master, vdom dns is enabled, mip-169.254.0.1 dns_log=1

dns64 is disabled

dns-server:208.91.112.53:53 tz=0 req=919160 to=545900 res=117880 rt=1800 secure=0 ready=1

dns-server:208.91.112.52:53 tz=0 req=913029 to=520111 res=134810 rt=6 secure=0 ready=1

dns-server:208.91.112.220:53 tz=-480 req=0 to=0 res=0 rt=0 secure=1 ready=1

dns-server:80.85.69.54:53 tz=0 req=0 to=0 res=0 rt=0 secure=1 ready=1

vfid=0, interface=wan1, ifindex=6, recursive, dns

DNS_CACHE: hash-size=2048, ttl=1800, min-ttl=60, max-num=5000

DNS FD: udp_s=12 udp_c=14:15 ha_c=18 unix_s=19, unix_nb_s=20, unix_nc_s=21, v6_udp_s=11, v6_udp_c=16:17

DNS FD: tcp_s=24, tcp_s6=23

FQDN: hash_size=1024, current_query=1024

DNS_DB: response_buf_sz=131072

LICENSE: expiry=2016-08-15, expired=0, type=2

FDG_SERVER:208.91.112.220:53

SERVER_LDB: gid=6d61, tz=-480

FGD_REDIR:208.91.112.55

=> ผลลัพธ์ CLI นี้แสดงว่า DNS server IP ถูกตั้งค่าเป็น North American server และมีการเข้าถึงผ่าน Port 53 (208.91.112.220:53)

=> ถัดไป ตรวจสอบว่าไซต์ที่ใช้ Bandwidth ถูก Block ในขณะที่อนุญาต URL อื่น

=> ไปที่ CLI Console และป้อนข้อมูลต่อไปนี้:

diagnose sniffer packet any 'port 53' and 'host 195.8.215.138' 4

=> ผลลัพธ์ที่ได้ควรแสดงว่า IP (ในตัวอย่างนี้เป็น dailymotion.co.uk) ถูก Block โดย FortiDNS server

interfaces=[any]

filters=[port 53]

2.026733 172.20.121.56.59046 -> 208.91.112.220.53: udp 117

2.027316 172.20.121.56.59046 -> 80.85.69.54.53: udp 112

2.028480 172.20.121.56.59046 -> 208.91.112.220.53: udp 116

2.029591 172.20.121.56.59046 -> 208.91.112.220.53: udp 117

5.4 => FortiGuard มีการจัดหมวดหมู่ที่ไม่ถูกต้องสำหรับเว็บไซต์

=> หากคุณเชื่อว่าเว็บไซต์อยู่ในหมวดหมู่ที่ไม่ถูกต้องโดย FortiGuard คุณสามารถส่ง URL สำหรับการจัดหมวดหมู่ใหม่ได้โดยไปที่เว็บไซต์ของ FortiGuard (https://fortiguard.com/faq/wfratingsubmit)