G-Suite

Synology NAS

Symantec

FortiGate

FortiAnalyzer

ติดต่อเรา

Lorem ipsum dolor sit amet, consectetur

adipiscing elit. Nullam fermentum fermentum

tortor nec dignissim. Nunc sit amet augue dui.

Integer vestibulum vel eros a sollicitudin. Nunc

in rutrum mi. Aliquam mollis ac urna eget

molestie. Aenean vel maximus nisi. Nullam

ligula nunc, iaculis eu leo accumsan,

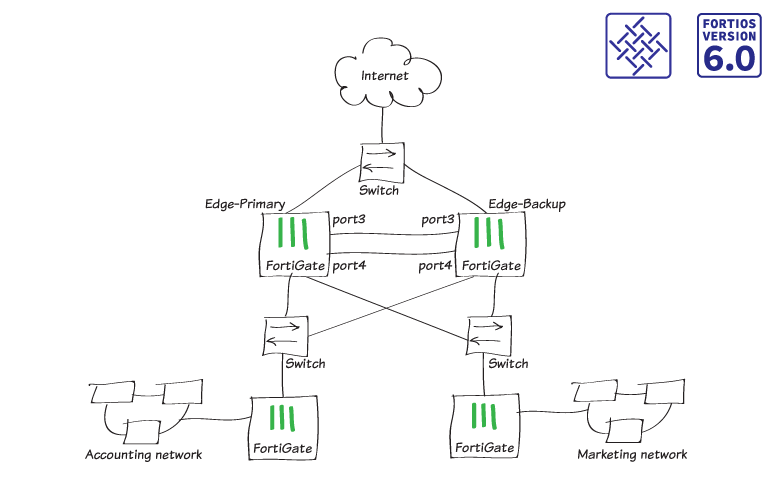

ในกรณีนี้จะอธิบายวิธีเพิ่ม FortiGate สำรองลงใน FortiGate ที่ติดตั้งก่อนหน้านี้ เพื่อจัดทำ Clusterความพร้อมใช้งานสูง (High availability : HA) เพื่อปรับปรุงความน่าเชื่อถือของเครือข่าย

ก่อนที่คุณจะเริ่ม ตรวจสอบให้แน่ใจว่า FortiGates กำลังใช้งานเฟิร์มแวร์ FortiOS รุ่นเดียวกัน และ Interface ไม่ได้รับการกำหนดค่าให้รับ Address จาก DHCP หรือ PPPoE

กรณีนี้ใช้ FortiGate Clustering Protocol (FGCP) สำหรับ HA หลังจากที่คุณทำขั้นตอนนี้เสร็จสมบูรณ์ FortiGate ดั้งเดิมจะยังคงทำงานเป็น FortiGate ตัวหลัก และ FortiGate ใหม่จะทำงานเป็น FortiGate สำรอง

1. การตั้งค่า Registration และ Licensing

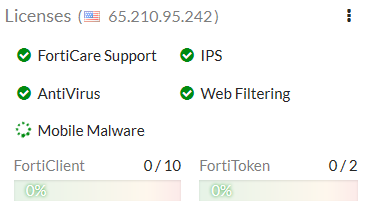

=> ตรวจสอบให้แน่ใจว่า FortiGates ทั้งสองรุ่นนั้นกำลังใช้งานเฟิร์มแวร์ FortiOS รุ่นเดียวกัน จากนั้น ลงทะเบียน และใช้ License กับ FortiGate ใหม่ ก่อนที่คุณจะเพิ่มลงใน HA cluster

=> ซึ่งรวมถึง Licensing สำหรับ FortiCare Support, IPS, AntiVirus, Web Filtering, Mobile Malware, FortiClient, FortiCloud และ Additional virtual domains (VDOM)

=> FortiGates ทั้งหมดใน Cluster จะต้องมีสิทธิ์การใช้งานระดับเดียวกันสำหรับ FortiGuard, FortiCloud, FortiClient และ VDOMs คุณสามารถเพิ่ม FortiToken licenses ได้ตลอดเวลาเพราะพวกเขาจะซิงโครไนซ์กับสมาชิกใน Cluster ทั้งหมด

=> คุณยังสามารถติดตั้ง Third-party certificates ใดๆ ใน FortiGate หลัก ก่อนที่คุณจะสร้าง Cluster เมื่อ Cluster กำลังทำงาน FGCP จะซิงโครไนซ์ Third-party certificates กับ FortiGate สำรอง

2. การกำหนดค่า FortiGate หลักสำหรับ HA

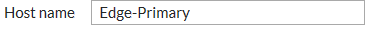

2.1 => บน FortiGate หลัก ให้ไปที่ “System > Settings” และเปลี่ยน Host name เพื่อระบุว่าเป็น FortiGate หลักใน HA cluster

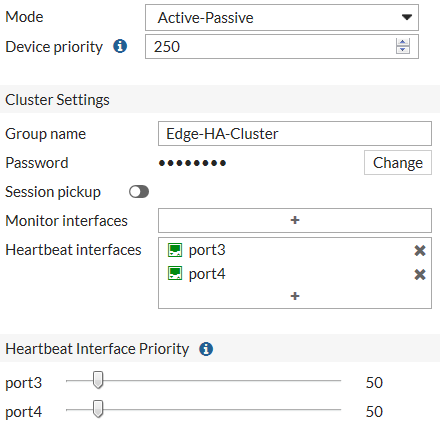

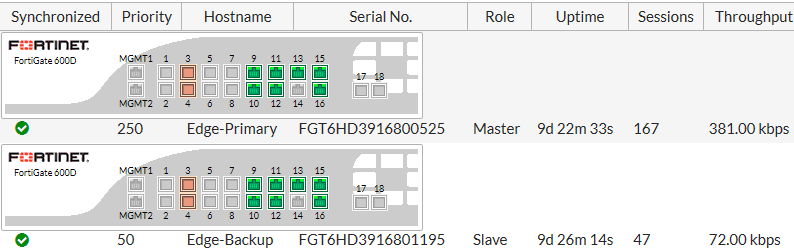

2.2 => ไปที่ “System > HA” และตั้งค่า “Mode” เป็น Active-Passive ตั้งค่า “Device priority” เป็นค่าที่สูงกว่าค่าเริ่มต้น (ในตัวอย่างเป็น 250) เพื่อให้แน่ใจว่า FortiGate นี้จะเป็น FortiGate หลักเสมอ นอกจากนี้ตั้ง Group name และ Password

=> ตรวจสอบให้แน่ใจว่าคุณเลือก Heartbeat interfaces (ในตัวอย่างเป็น Port 3 และ Port 4) จากนั้นตั้งค่า “Heartbeat Interface Priority” สำหรับแต่ละ Interface เป็น 50

2.3 => เนื่องจาก FortiGate สำรองนั้นไม่พร้อมใช้งาน เมื่อคุณบันทึกค่า HA configuration, FortiGate หลักจะรวมกลุ่มของ FortiGate หนึ่งเครื่อง แต่สามารถทำงานได้ตามปกติ

หากมี FortiOS HA clusters อื่นบนเครือข่ายของคุณ คุณอาจต้องเปลี่ยน Cluster group ID โดยใช้คำสั่ง CLI นี้ :

config system ha

set group-id 25

end

3. เชื่อมต่อ FortiGate สำรอง

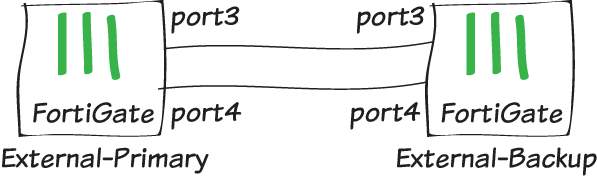

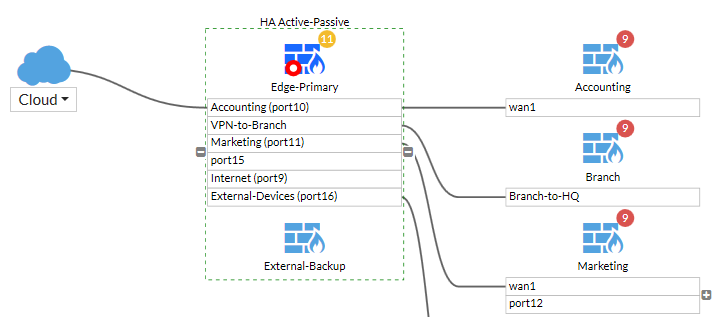

3.1 เชื่อมต่อ FortiGate สำรองกับ FortiGate หลัก ดังที่แสดงในแผนภาพเครือข่าย

3.2 => เนื่องจากการเชื่อมต่อเหล่านี้ทำให้การรับส่งข้อมูลขัดข้อง คุณควรทำการเชื่อมต่อเมื่อเครือข่ายไม่ประมวลผลการรับส่งข้อมูลจำนวนมาก ถ้าเป็นไปได้ให้ทำการเชื่อมต่อ Ethernet โดยตรงระหว่าง Heartbeat interfaces ของทั้งสอง FortiGate

=> คุณต้องใช้ Switches ระหว่าง Cluster และอินเทอร์เน็ต และระหว่าง Cluster และเครือข่ายภายในดังแสดงในแผนภาพเครือข่ายด้านบนสุด คุณสามารถใช้ Switches คุณภาพดีเพื่อทำการเชื่อมต่อเหล่านี้ คุณยังสามารถใช้ Switches เดียวสำหรับการเชื่อมต่อเหล่านี้ทั้งหมด ตราบใดที่คุณกำหนดค่า Switches เพื่อแยก Traffic จากเครือข่ายที่แตกต่างกัน

4. การกำหนดค่า FortiGate สำรองสำหรับ HA

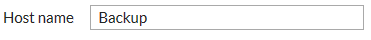

4.1 => เชื่อมต่อกับ FortiGate GUI สำรอง และไปที่ “System > Settings” และเปลี่ยน Host name เพื่อระบุว่าเป็น FortiGate สำรอง

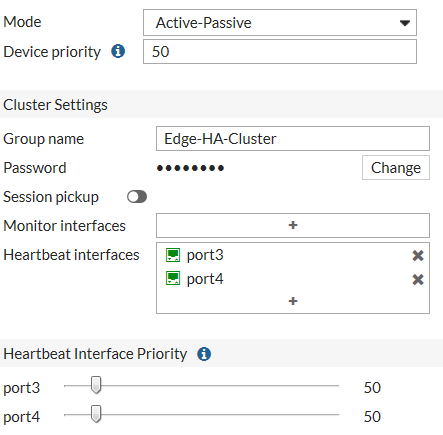

4.2 => ไปที่ “System > HA” และทำซ้ำการกำหนดค่า HA ของ FortiGate หลัก (ยกเว้น Device priority) : ตั้งค่า “Mode” เป็น Active-Passive และตั้งค่า “Device Priority” ให้ต่ำกว่าค่าเริ่มต้นเพื่อให้แน่ใจว่า FortiGate นี้เป็น FortiGate สำรองเสมอ นอกจากนี้ให้ตั้ง Group name และ Password เช่นเดียวกับที่ทำกับ FortiGate หลัก

4.3 => ตรวจสอบให้แน่ใจว่าคุณเลือก “Heartbeat interfaces” สองรายการ (Port 3 และ Port 4) และตั้งค่า “Heartbeat Interface Priority” สำหรับแต่ละรายการเป็น 50

หากคุณเปลี่ยน Cluster group ID ของ FortiGate หลัก ให้เปลี่ยน Cluster group ID สำหรับ FortiGate สำรองเพื่อให้ตรงกันโดยใช้คำสั่ง CLI นี้:

config system ha

set group-id 25

end

4.4 => เมื่อคุณบันทึก HA configuration ของ FortiGate สำรองแล้ว หากมีการเชื่อมต่อ Heartbeat interfaces. FortiGates จะค้นหาซึ่งกันและกัน และสร้าง HA cluster. การรับส่งข้อมูลเครือข่ายอาจหยุดชะงักสองสามวินาทีในขณะที่ Cluster กำลังเจรจากันอยู่

5. การดูสถานะของ HA cluster

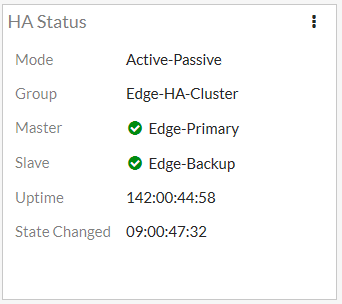

5.1 => เชื่อมต่อกับ GUI ของ FortiGate หลัก. HA Status widget จะแสดง Cluster mode (Mode) และ Group name (Group)

=> นอกจากนี้ยังแสดง Host name ของ FortiGate หลัก (Master) ซึ่งคุณสามารถ Hover over เพื่อตรวจสอบว่า Cluster มีการซิงโครไนซ์และทำงานตามปกติ คุณสามารถคลิกที่ Widget เพื่อเปลี่ยนการกำหนดค่า HA หรือดูรายการ Cluster events ที่เพิ่งบันทึกเช่น สมาชิกที่เข้าร่วมหรือออกจาก Cluster

5.2 => ในการดู Cluster status ให้คลิกที่ HA Status widget และเลือก Configure settings ใน “System > HA” (หรือไปที่ “System > HA”)

5.3 => หาก Cluster เป็นส่วนหนึ่งของ Security Fabric, มุมมอง FortiView Physical และ Logical Topology จะแสดงข้อมูลเกี่ยวกับสถานะของ Cluster

6. ผลลัพธ์

=> ขณะนี้การรับส่งข้อมูลจะวิ่งผ่าน FortiGate หลัก อย่างไรก็ตามหาก FortiGate หลักไม่พร้อมใช้งาน การรับส่งข้อมูลจะล้มเหลว (Failover) และ FortiGate สำรอง จะประมวลผลปริมาณการรับส่งข้อมูลแทน

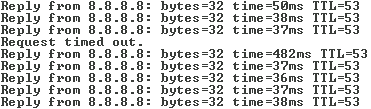

=> ในการทดสอบ HA failover ให้ทำการ Ping IP Address บนอินเทอร์เน็ต (ในตัวอย่างเป็น 8.8.8.8) จาก PC ในเครือข่ายภายใน

=> หลังจากช่วงเวลาสั้น ๆ ให้ปิด FortiGate หลัก ผลลัพธ์การ Ping จะหยุดชั่วคราว ในขณะที่การรับส่งข้อมูล (Traffic) จะล้มเหลว จากนั้น FortiGate สำรองจะประมวลผล Traffic ต่อ และการ Ping จะดำเนินต่อไป